【渗透测试】微信小程序抓包

0x00 需要工具

- Charles

- BurpSuite

- Proxifier

流量走向:

微信小程序→Proxifier→Charles→Proxifier→Burp

0x01 配置代理

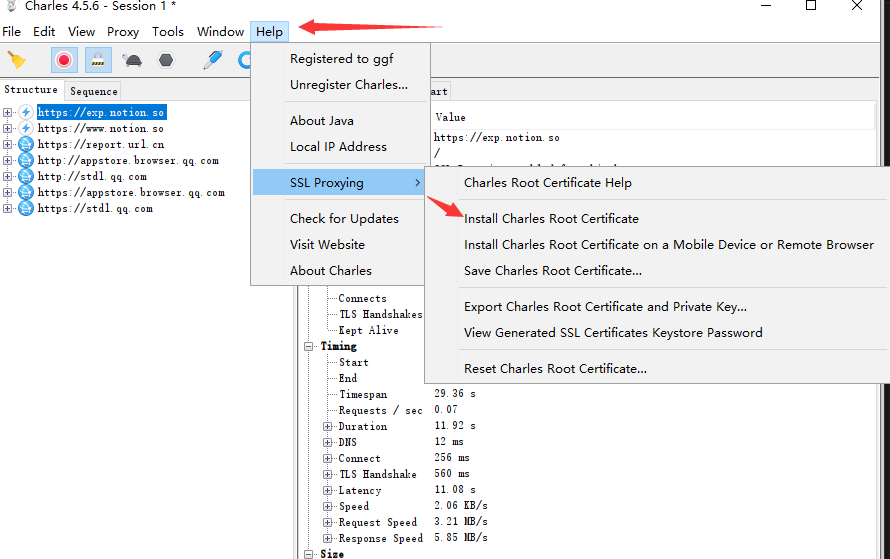

首先安装SSL证书到本地:

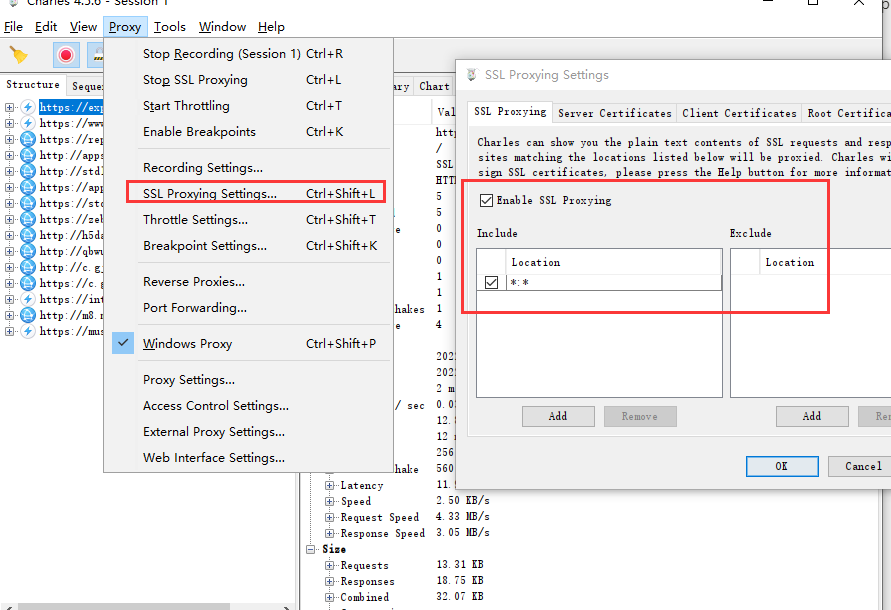

接着开启SSL,设置HOST和PORT都为*:

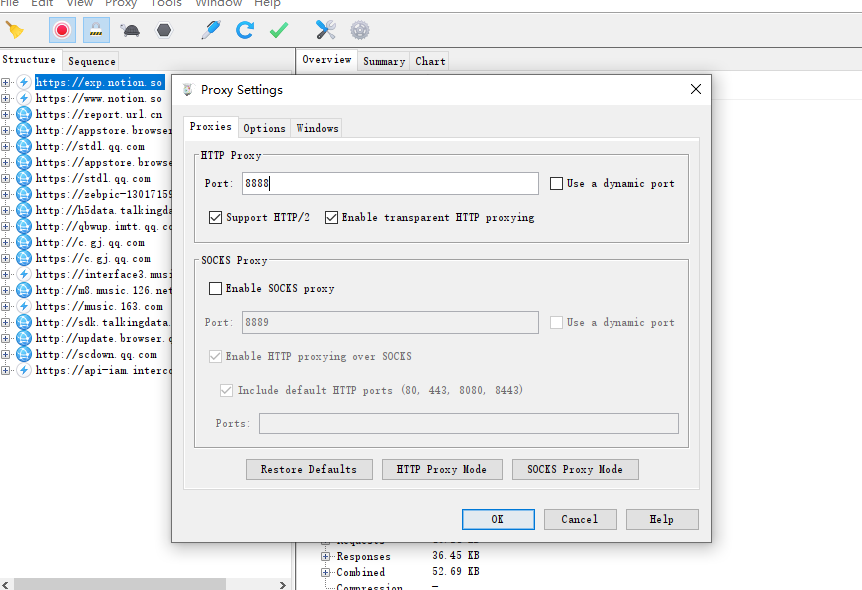

最后设置监听端口,默认8888:

Chareles设置就完成了,接下来配置bp,浏览器安装证书,就略过了,注意监听端口不要冲突。

如果浏览器安装了swichomyga等代理软件,先将插件关闭,否则下一步的proxifiere会报错

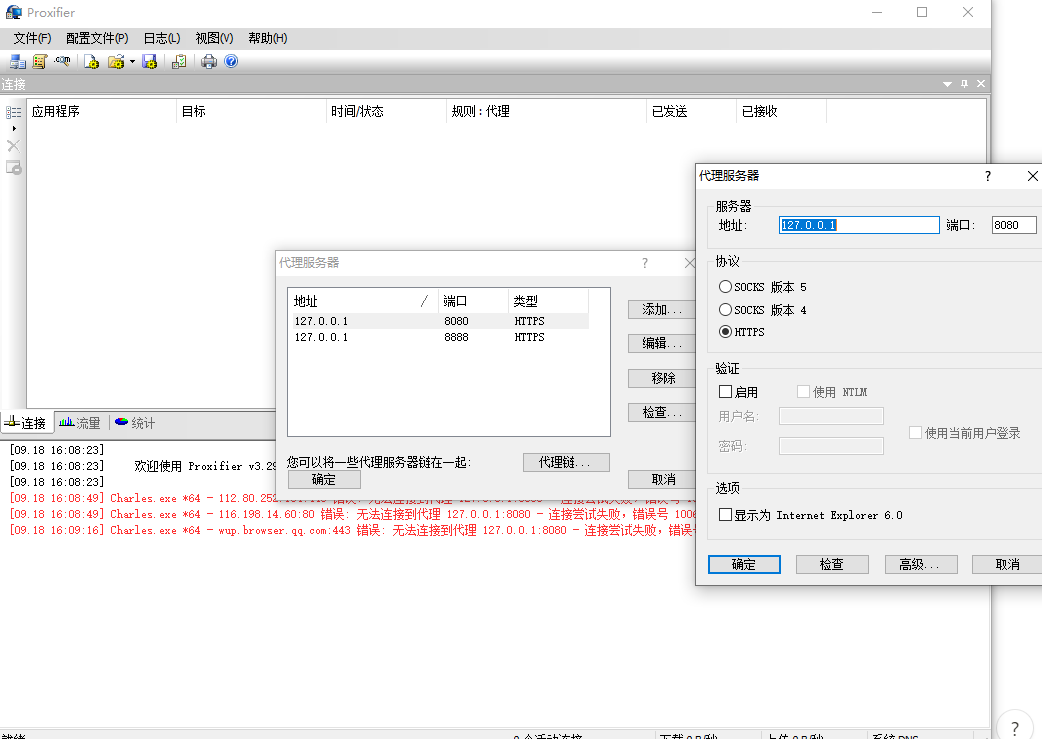

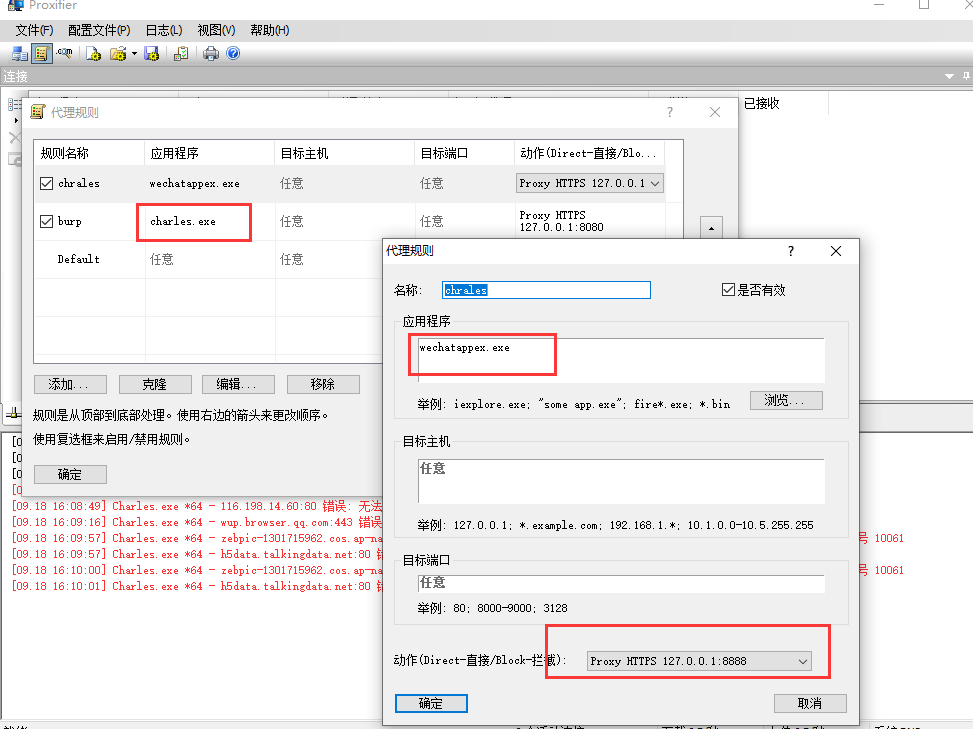

最后是Proxifier,点击配置文件,选择代理服务器,将charles和bp端口添加进去:

接着点击配置文件→代理规则,新建两个代理,注意顺序不能乱:

第一个是charles,这层代理设置为抓取wechatappex.exe,这是微信小程序进程名称,设置他的动作代理到8888Charles端口;

第二个是burp,这层代理是抓取经过charles.exe的流量,动作为代理到8080burp监听端口

注意,除此以外,再将默认的Default代理动作设置为Direct,否则Proxifier会报错:无法针对+IPv4-IPv6+混合连接正确工作

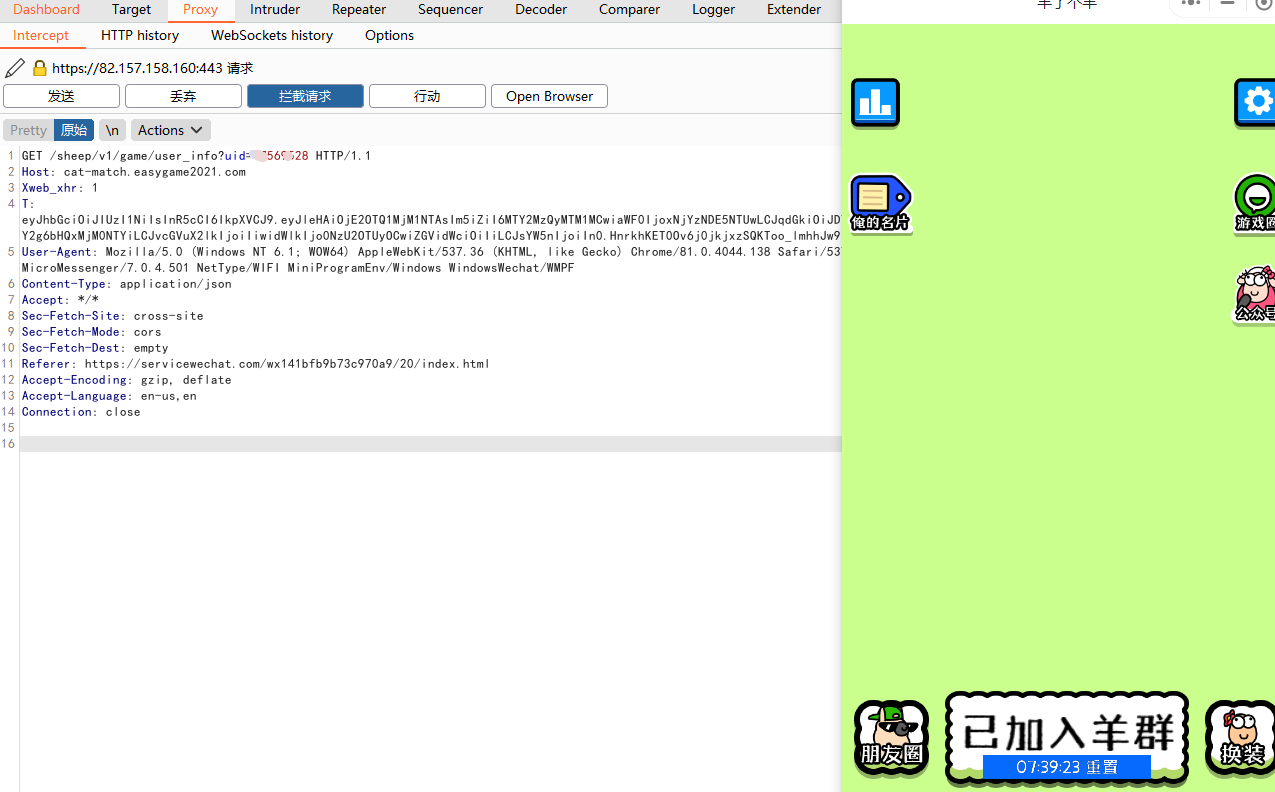

然后登录微信,打开小程序,如果正常,就会抓到流量,如果没有抓到流量,重启电脑再尝试:

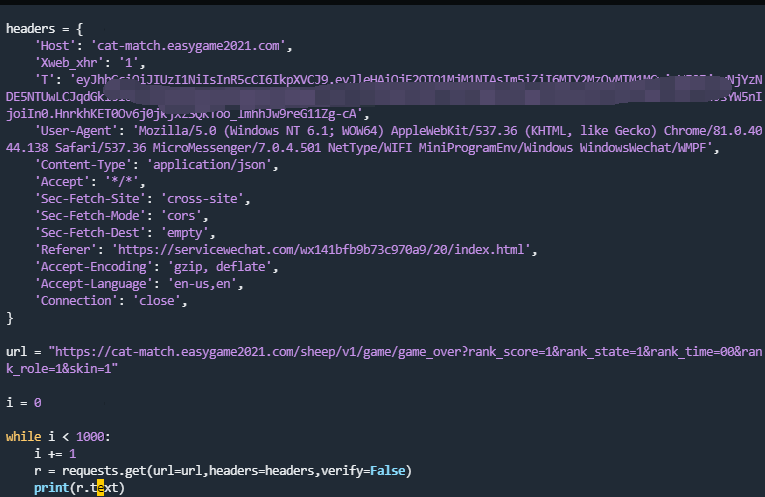

以近两天最火的羊了个羊来看,拿到T值之后,写个最简单的脚本,实现无限制刷次数:

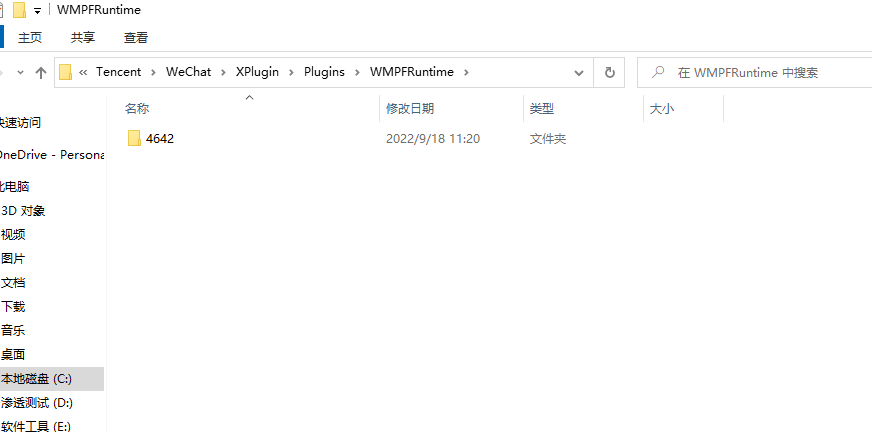

如果重启电脑仍然无法抓取小程序包,可尝试如下办法:

退出微信,在电脑搜索WMPFRuntime文件夹,将此文件夹下清空:

重新登录微信,注意此时关闭bp拦截,打开小程序,会提示首次运行需要下载资源,下载好之后重新进入,再次打开bp拦截。