【渗透测试】HSTS网站抓包

0x01 前言

在某一论坛闲逛的时候,突发奇想尝试抓取到个人的登录Cookie信息,但是BurpSuite开启之后网页却显示该网站使用了HSTS:

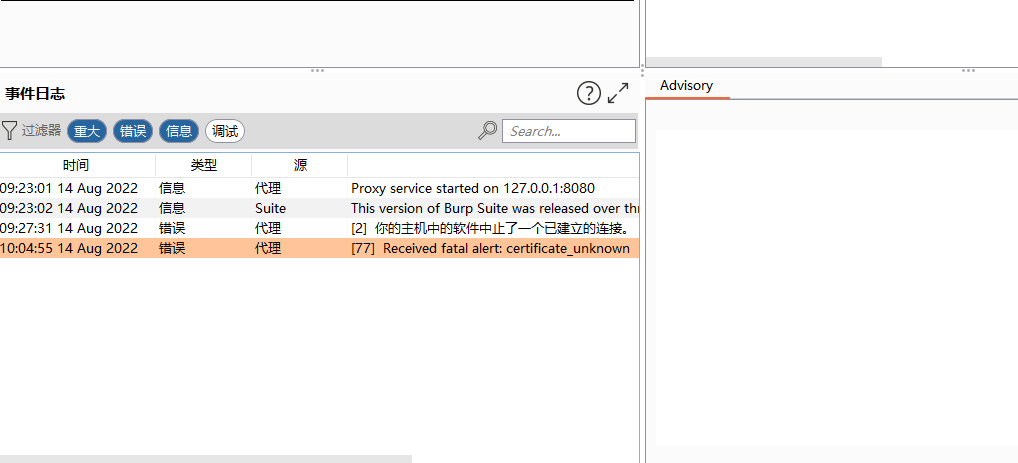

而burp中出现证书未知的错误:

已知浏览器是安装了Burp证书的,那么问题应该出在HSTS,所以查了一些资料尝试进行抓包,做个记录供参考。

0x02 尝试

从浏览器入手,修改浏览器的配置。

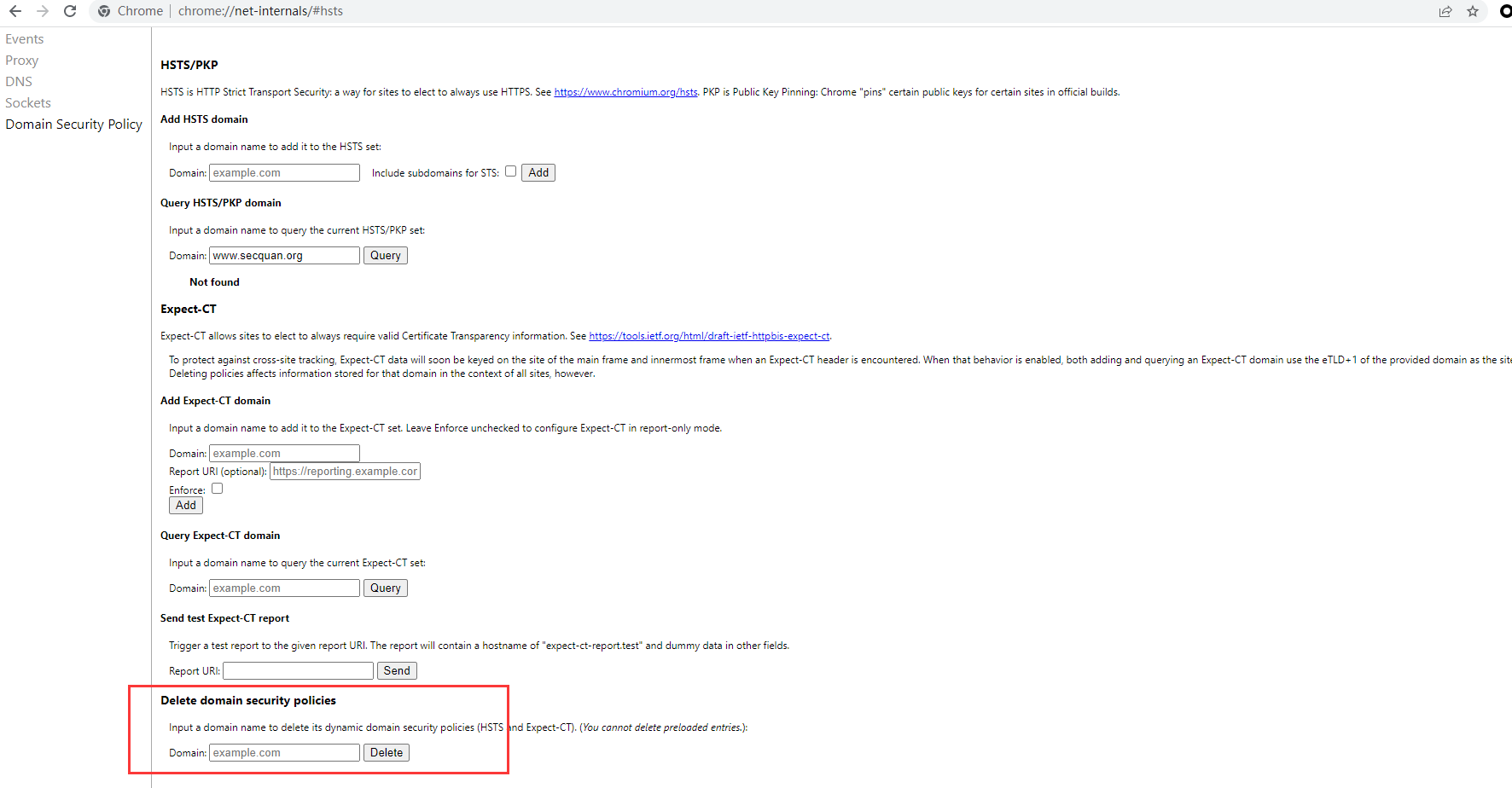

以Chrome为例,(edge也可通过此种方法)

地址栏输入:chrome://net-internals/#hsts

只需要将目标网站域名,一定是域名,添加进删除安全策略一栏中,之后重新抓包,就可以看到熟悉的页面:

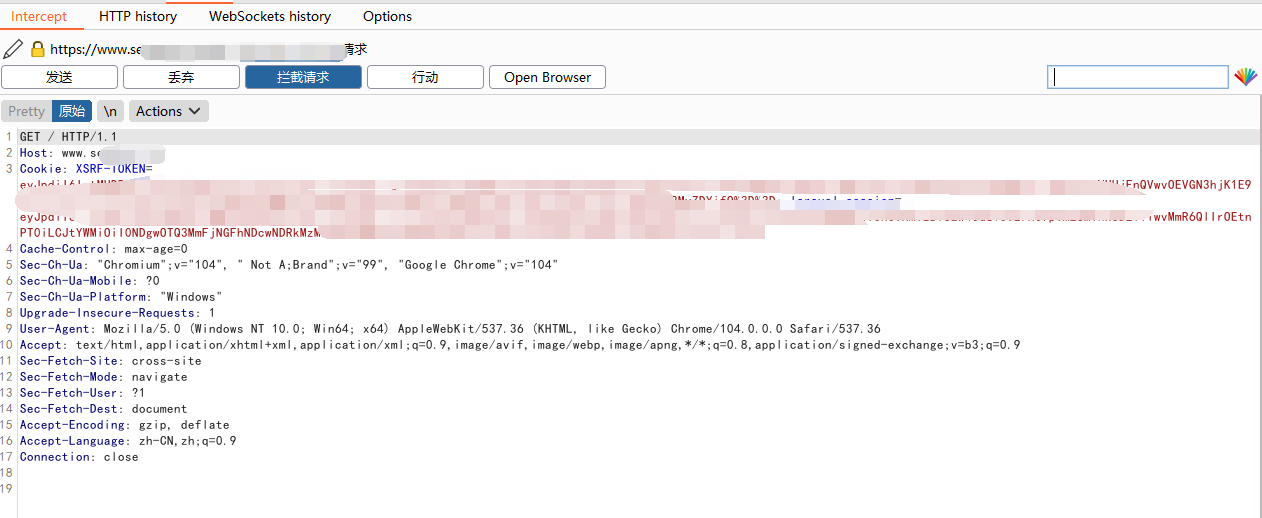

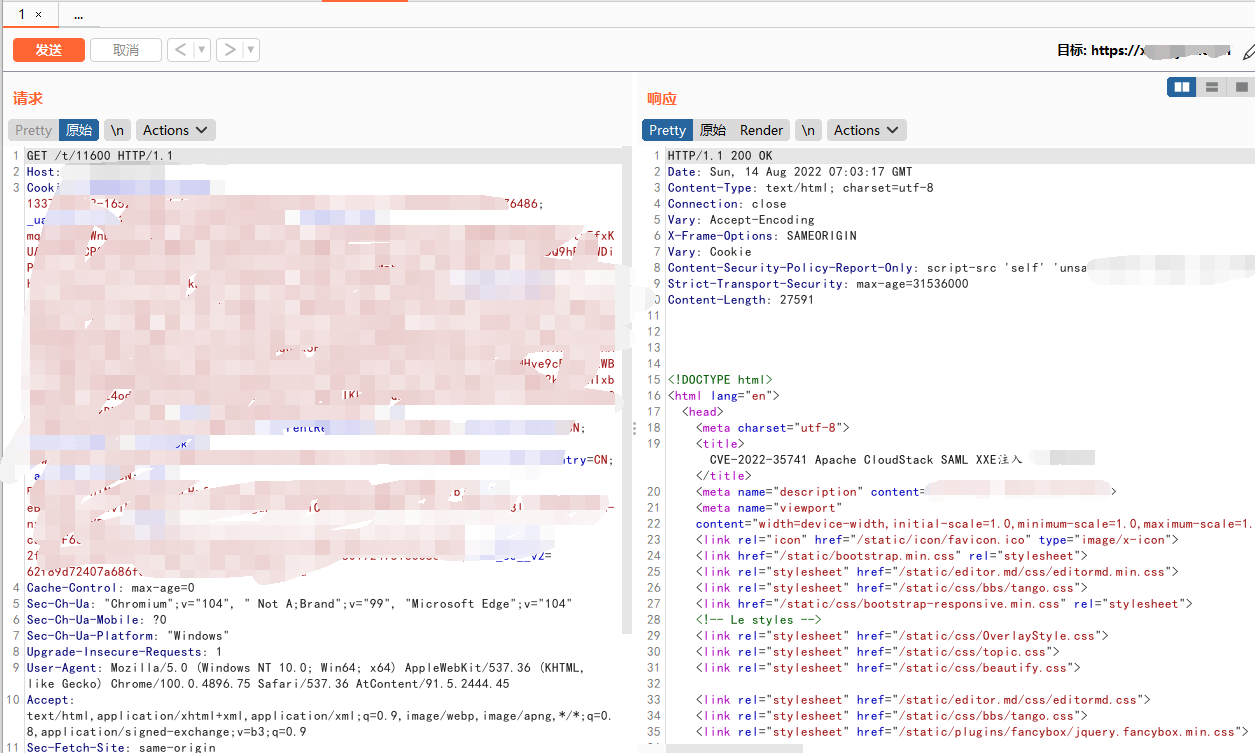

然后就可以进行正常的重放操作,或者通过HTTP History记录进行查看:

实际操作下来发现有几个地方需要注意:

第一:需要先设置代理,在浏览器提示不是私密链接的页面,打开浏览器hsts策略,进行删除,然后再回到目标页面进行刷新即可正常抓包

第二:这个方法并不适用于所有网站,测试了三个网站,有一个网站出现抓到当前页面的数据之后再放包,页面就会未响应:

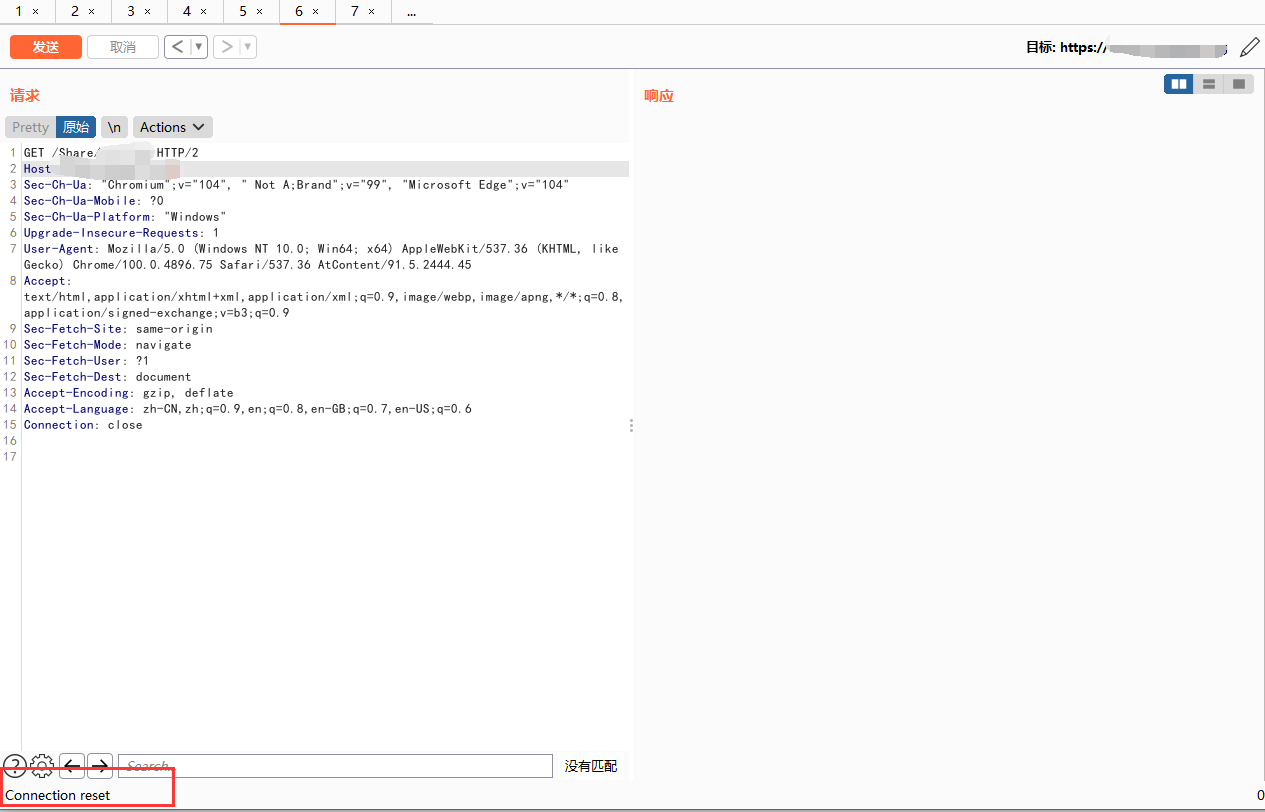

尝试从历史记录里面重放,仍然是reset:

这种情况下暂时未找到解决办法,能想到的方法也只有一个页面一个页面去抓包,但是同样都是无法正常响应response。

第三:浏览器重启或更换代理之后,需要重新进行第一步操作进行hsts配置