【渗透测试】Learn yaklang from Redis Unauthorize

从Redis未授权简单学习yak语言

0x01 yak语言简介

yak是一款专门为渗透测试而生的编程开发语言,是国际上首个致力于网络安全底层能力融合的 垂直开发语言,提供了非常强大的安全能力,Yak是绝大部分 “数据描述语言 / 容器语言” 的超集,也是图灵完备的脚本语言。通过函数提供各类底层安全能力,包括端口扫描、指纹识别、poc框架、shell管理、MITM劫持、强大的插件系统等。

0x02 正文部分

本篇文章出于小白的角度,结合学习yak官方文档,开发自己的第一个插件。

在yak出现之前,我们更习惯使用Python脚本来编写个人的PoC,一个最最最简单的检测方法如下:

1 | socket.setdefaulttimeout(1) |

检测思路非常简单,首先与目标及端口建立socket连接,之后向目标发送INFO这个字节,然后根据对方返回给我们的响应是否包含redis_version的关键字节来判断是否存在Redis未授权访问。

那么就可以使用同样的思路使用yak编写。

首先,我们先设定log级别:

1 | log.setLevel("info") |

然后我们需要设定两个参数,target和port,同时对这两个参数的输入有一个初步的判断:

1 | target = cli.String("target") |

接着我们和目标及端口建立连接并判断建立是否成功,失败的话输出具体的错误信息:

1 | conn,err = tcp.Connect(target, port) |

成功建立连接之后,我们就向目标发送info字节:

1 | log.Info("write info to %v", target) |

接着我们对目标返回响应进行判断:

1 | log.Info("Start to waiting result") |

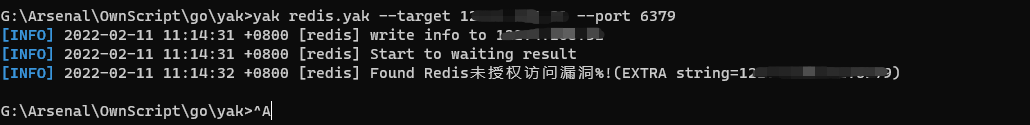

就这样,一个非常基础简单的未授权检测脚本就写好了,测试一下看看:

很有趣对吧。

有了基础的框架之后,我们就可以进行添加功能,比如结果保存至自定义文本、批量扫描,这里以自定义文本举例:

首先要满足自定义文本,我们需要用到yak的file函数,根据文档,file.Open("test-file.txt")等效为file.OpenFile("test-file.txt", file.O_CREATE|file.O_RDWR, 0777)

那么我们就可以如下构建:

1 | log.info("Save the results to %v",out_put) |

这里的out_put参数也就是新添加的参数:

1 | out_put = cli.String("output",cli.setDefault("_result.txt")) |

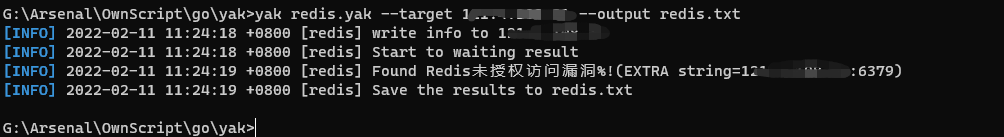

这里我们是把目标redis运行info的结果保存到本地,此时运行:

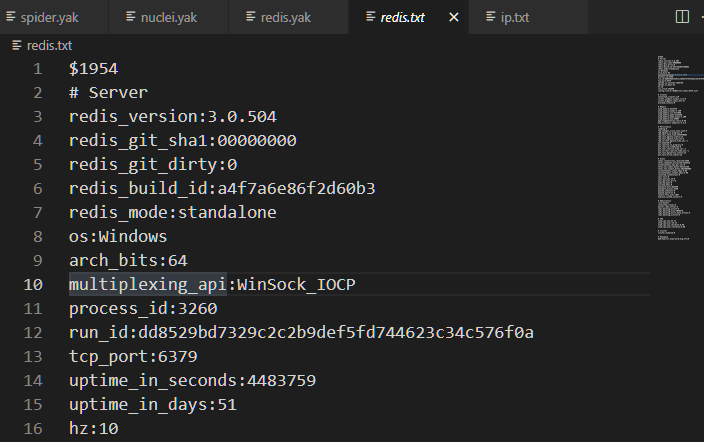

此时目录下会自动创建一个redis.txt的文本,内容为info的具体信息:

如果我们想进行批量扫描,同样也需要file函数按行读写功能,这里暂不赘述:

1 | f, err := file.Open("12_fileio.yak") |

yak脚本编写完成之后,我们运行Yakit,尝试编写一个Yakit插件:

首先新建一个插件,填写基础信息:

之后开始编写插件源码。

首先我们必须要对插件进行初始化:

1 | yakit.AutoInitYakit() |

接着运用同样的检测思路:

1 | target = cli.String("target") |

这里面某些函数和单独编写yak脚本不同,具体内容可以参考Yakit的API文档

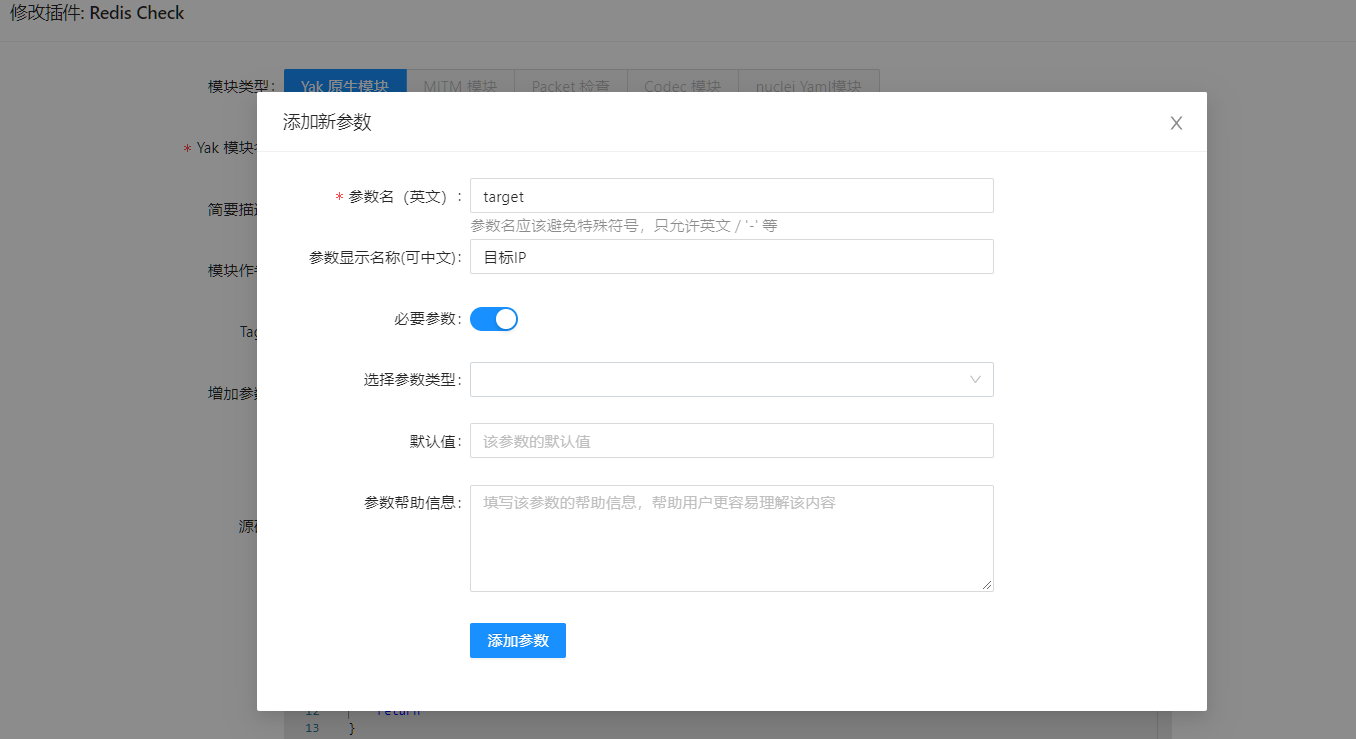

源码编写好之后,我们需要添加一个必要参数,也就是目标:

点击下方创建新模块之后,在插件板块我们就可以看到我们编写的新插件:

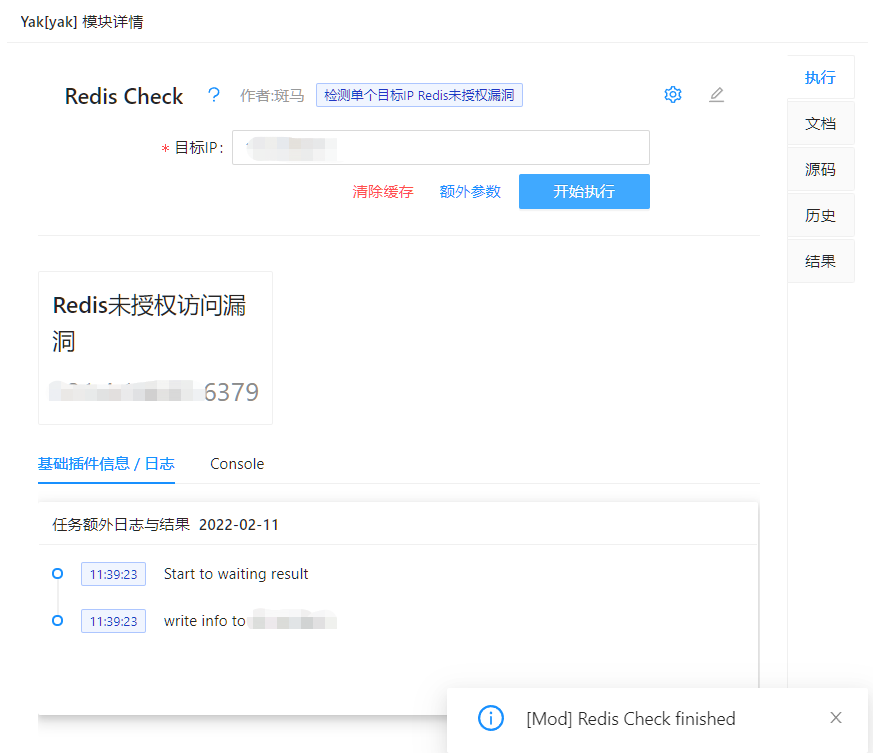

输出目标IP之后测试一下:

至此,一个简单的Redis未授权检测插件编写完毕。

0x03 结语

yak的用法显然不止如此,还有更为强大的poc函数和nuclei函数,官方的文档也非常清晰易懂,适合小白入手。